В ходе разбора вредоносной кампании аналитики из CloudSEK обнаружили нового Java-вредоноса для Android.

Оказалось, что злоумышленники почти год используют DogeRAT в атаках, распространяя его под видом легитимного софта. Расследование вывило более тысячи поддельных приложений различного профиля — по большей части банковских и игровых.

Среди них встречаются такие фальшивки, как Opera Mini, мифический Android VulnScan, ChatGPT, а также премиум-версии клиентов YouTube и Netflix.

Зловред, способный обеспечить контроль над зараженным устройством, рекламируется как MaaS (Malware-as-a-Service, как услуга) в двух телеграм-каналах. Он умеет воровать контакты жертвы, ее СМС и учетки онлайн-банкинга, совершать несанкционированные платежи, рассылать спам, модифицировать файлы, делать фотоснимки с помощью встроенной камеры.

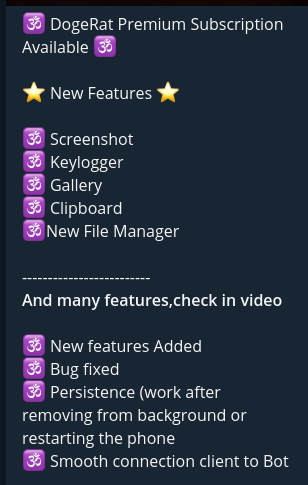

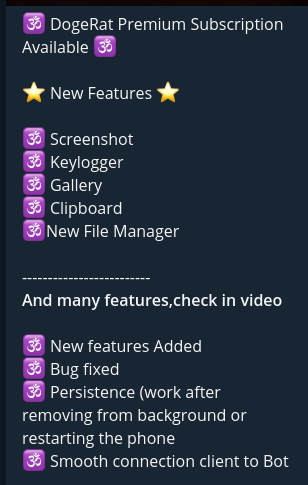

Премиум-подписка позволяет расширить функциональность DogeRAT:

Автор Android-вредоноса также создал свой репозиторий на GitHub со списком заявленных функций и демороликом. Там сказано, что использование RAT в противозаконных и неэтичных целях не приветствуется, и ответственность в таких случаях несет сам пользователь.

При установке троян запрашивает множество разрешений: доступ к журналам звонков, возможность аудиозаписи, чтения СМС и медиафайлов и т. п. Украденные данные выводятся в Telegram, где имеется бот, работающий как C2. Большинство жертвы DogeRAT, по данным экспертов, проживают в Индии, хотя вредоносная кампания имеет глобальный охват.

Похожий Android-зловред, AhRAT, недавно объявился в Google Play Store. Многофункциональный троян Rasket, изученный в Kaspersky, тоже умеет делать банковские переводы от имени жертвы, но предпочитает воровать информацию ради получения выкупа.

Оказалось, что злоумышленники почти год используют DogeRAT в атаках, распространяя его под видом легитимного софта. Расследование вывило более тысячи поддельных приложений различного профиля — по большей части банковских и игровых.

Среди них встречаются такие фальшивки, как Opera Mini, мифический Android VulnScan, ChatGPT, а также премиум-версии клиентов YouTube и Netflix.

Зловред, способный обеспечить контроль над зараженным устройством, рекламируется как MaaS (Malware-as-a-Service, как услуга) в двух телеграм-каналах. Он умеет воровать контакты жертвы, ее СМС и учетки онлайн-банкинга, совершать несанкционированные платежи, рассылать спам, модифицировать файлы, делать фотоснимки с помощью встроенной камеры.

Премиум-подписка позволяет расширить функциональность DogeRAT:

Автор Android-вредоноса также создал свой репозиторий на GitHub со списком заявленных функций и демороликом. Там сказано, что использование RAT в противозаконных и неэтичных целях не приветствуется, и ответственность в таких случаях несет сам пользователь.

При установке троян запрашивает множество разрешений: доступ к журналам звонков, возможность аудиозаписи, чтения СМС и медиафайлов и т. п. Украденные данные выводятся в Telegram, где имеется бот, работающий как C2. Большинство жертвы DogeRAT, по данным экспертов, проживают в Индии, хотя вредоносная кампания имеет глобальный охват.

Похожий Android-зловред, AhRAT, недавно объявился в Google Play Store. Многофункциональный троян Rasket, изученный в Kaspersky, тоже умеет делать банковские переводы от имени жертвы, но предпочитает воровать информацию ради получения выкупа.

Для просмотра ссылки необходимо нажать

Вход или Регистрация