Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

О безопасности и приватности в интернете не говорит нынче только ленивый, но, к сожалению, большая часть статей написана под Windows, так как львиное большинство пользователей сидит под ней, а под Unix`ами, считается, сидят уже опытные и прошаренные админы, хакеры и другие «красноглазики» - и для них это уже неактуально, они «сами с усами» и давно все знают. Таких прошу поучаствовать в дискуссии в комментах

Данная статья для новичков в Unix, поэтому базовой системой выбрал Ubuntu 18.04, как наиболее user-friendly ОС для освоения новичком. Версий Ubuntu с различной графической оболочкой много(Lubuntu, Kubuntu, Xubuntu, Mate и прочие), также дважды в год выпускаются новые релизы самой ОС (что добавляет проблем и неразберихи при работе с определенными программами, например, Wine), так почему Ubuntu, а не Tails, Kali Linux и многие другие, более известные ОС для «тёмных дел»?

Объясню: Ubuntu — одна из первых nix ОС, которая была повёрнута к пользователю не «чёрной задницей с мерцающей консолью», а понятным графическим «лицом». C тех пор прошло много времени, Ubuntu развивалась(хоть и были странные шаги, в виде той же Unity — по мне, это уже GUI-перебор), росло её сообщество, увеличивалась база знаний и количество софта, улучшалась её адаптивность к различному компьютерному железу из коробки, т. е. то что нужно для новичка: официальные релизы, легко достать из надёжного источника, простая GUI установка, запустится почти на любом железе, базовый пакет программ для офисной/развлекательной деятельности.

Как установить и оптимизировать, прошу на официальный сайт www.ubuntu.com, там все просто и пошагово

Единственное, что можно добавить при установке для повышения уровня безопасности — это шифрование всего диска и/или домашней папки пользователя, что при установке GUI инсталлятор спросит и подскажет, что куда нажимать, главное, сохраните свой passphrase/keyfiles в надёжное место! Сразу скажу, шифрование всего диска несколько притормаживает систему и нагружает процессор, поэтому вам решать нужно ли оно, может быть и достаточно шифрования папки пользователя.

Итак, установили и оптимизировали Ubuntu 18.04, удалив ненужные web-приложения от Canonical, настроив графический интерфейс под себя(хоть как в Windows или Mac), установив нужные кодеки, архиваторы, шрифты и просто любимые приложения

Получилась обычная офисная/домашняя ОС — и это прекрасно, ведь мимикрировать всегда выгоднее, чем выделяться! Теперь немного допилим для повышения уровня безопасности и приватности по пунктам:

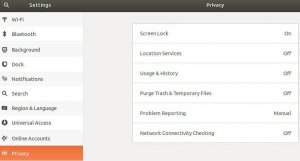

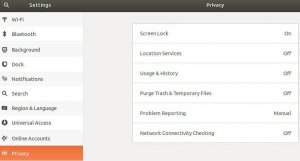

1. Останавливаем ненужное логирование и сбор информации от Canonical в Settings → Privacy.

2. Удаляем geoip (geoclue), zeitgeist, whoopsie:

Открываем терминал и смотрим список запущенных сервисов:

sudo systemctl list-units --type service

Далее по очереди отрубаем:

sudo systemctl stop|disable|mask geoclue.service

sudo systemctl stop|disable|mask whoopsie.service

sudo systemctl stop|disable|mask zeitgeist.service

sudo systemctl stop|disable|mask zeitgeist-fts.service

Удаляем папку ~/.local/share/zeitgeist с вашими activity

3. Устанавливаем Openvpn, Bleachbit, Tor, VeraCrypt

sudo apt install openvpn bleachbit tor gufw

Устанавливаем приложения, где:

Openvpn — ПО для создания зашифрованных каналов между клиентом и сервером. Его рекомендую как основный способ сокрытия своего траффика из-за высокой скорости. Можно приобрести — сервисов полно, а можете поднять свой на удалённом VPS/VDS, но это уже не уровень новичка Вопрос надёжности покупного Openvpn сервиса зависит от его репутации;

Tor - «система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания». Его рекомендую как запасной вариант выхода в интернет, если openvpn не оплачен или нет его реквизитов на данной машине. По скорости значительно уступает Openvpn.

Bleachbit — «чистелка» системы от временных файлов, кэша приложений и прочего файлового мусора, в том числе логов.

VeraCrypt — программа по созданию криптоконтейнеров, одна из наследниц TrueCrypt 7.1a, аскетична и удобна, как для старых контейнеров TrueCrypt, так и для своих. Позволяет создавать скрытые криптоконтейнеры с двойным паролем, выбрать методы шифрования, но, в принципе, программа интуитивно понятна при минимальном знании английского.

Gufw — GUI интерфейс для фаерволла.

4. Создаём криптоконтейнер VeraCrypt в него переносим все «секретные» файлы, а также папки мессенджеров, браузеров, FTP и Email приложений, GPG хранилища, bash-историю путем создания символической ссылки, например:

ln -s /media/veracrypt1/Firefox/ /home/user/.mozilla

ln -s /media/veracrypt1/Firefox/ /home/user/.cache/mozilla

Не забудьте переместить(именно переместить, иначе при копировании придётся удалять исходную папку, иначе будет выдавать ошибку) сначала папку в криптооконтейнер veracrypt1, а затем уже создавать символическую ссылку на неё. Соответственно, также создаёте символические ссылки на все папки приложений, данные которых вы хотите сокрыть: Psi, Psi+, Pidgin, Thunderbird, Chrome и другие — без открытия криптоконтейнера, все перенесённые приложения запустятся как новые или откажутся даже запускаться, так как нет доступа к профайлу самого приложения в закрытом криптоконтейнере.

5. Купили Openvpn, получили конфигурационный файл и пароли/сертификаты и готовы к запуску, но прежде чем запускать его, «допилим» еще пару моментов:

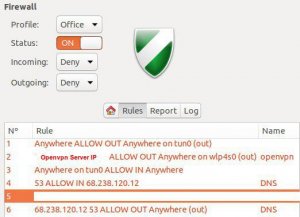

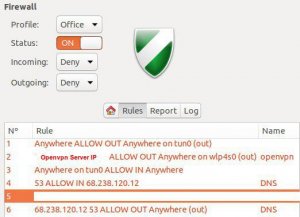

а) Заворачиваем весь траффик в openvpn-туннель с помощью gufw, так чтобы при разрыве шифрованного канала, «отсекался» весь доступ в Интернет. Запускаем GUFW (иконка Firewall Configuration), запросит пароль юзера, принадлежащего к группе Администраторы, и откроется окно Firewall, выбираем профайл(Office, Home или Public) и назначаем его рабочим (Status = ON), Incoming и Outgoing выставляем DENY, переходим на вкладку Rules, уже тут пишем правила, чтобы нас выпускал в Интернет только через openvpn-туннель.

Что у вас должно получится - видно на последней картинке, всего 5 правил - вот и вся настройка.

Если с GUI непонятно, то можно и в консоли тоде самое сделать:

sudo ufw default deny outgoing

sudo ufw default deny incoming

sudo ufw allow out on tun0 from any to any

sudo ufw allow in on tun0 from any to any

sudo ufw allow out from any to (OpenVpn Server IP )

б) Исключаем утечку DNS также через GUFW, разрешая обращаться только к определённому DNS-серверу.

(смотрим картинку выше)

6. Теперь запускаем Openvpn через терминал или можно создать исполняемый скрипт:

sudo openvpn --script-security 2 --config /путь до ваших настроек Openvpn/Multi_us_tcp.conf

В терминале побегут строчки, вам надо дождаться Initialization Sequence Completed и можно идти проверяться на www.whoer.net (используйте Extended version) и www.dnsleaktest.com — если показывает IP вашего openvpn-сервера и DNS той же страны, значит вы все сделали правильно

И это только начало, так как есть еще соксифицирование, ssh-туннели, WebRTC, Canvas, Fingerprints и прочее, что может помочь отследить или определить вас, но это уже совсем другая история

P.S. Небольшое дополнение: после данной настройки, при отваливании VPN, у вас прекратится доступ в сеть, то есть без включенного VPN ни одна программа или службы не выйдет в Интеренет, что и есть КАРАШО для вас, так как некоторые могут забыть включить VPN, не заметить как он отвалился или не произошло само VPN соединение - это как дополнительная страховка!

Данная статья для новичков в Unix, поэтому базовой системой выбрал Ubuntu 18.04, как наиболее user-friendly ОС для освоения новичком. Версий Ubuntu с различной графической оболочкой много(Lubuntu, Kubuntu, Xubuntu, Mate и прочие), также дважды в год выпускаются новые релизы самой ОС (что добавляет проблем и неразберихи при работе с определенными программами, например, Wine), так почему Ubuntu, а не Tails, Kali Linux и многие другие, более известные ОС для «тёмных дел»?

Объясню: Ubuntu — одна из первых nix ОС, которая была повёрнута к пользователю не «чёрной задницей с мерцающей консолью», а понятным графическим «лицом». C тех пор прошло много времени, Ubuntu развивалась(хоть и были странные шаги, в виде той же Unity — по мне, это уже GUI-перебор), росло её сообщество, увеличивалась база знаний и количество софта, улучшалась её адаптивность к различному компьютерному железу из коробки, т. е. то что нужно для новичка: официальные релизы, легко достать из надёжного источника, простая GUI установка, запустится почти на любом железе, базовый пакет программ для офисной/развлекательной деятельности.

Как установить и оптимизировать, прошу на официальный сайт www.ubuntu.com, там все просто и пошагово

Единственное, что можно добавить при установке для повышения уровня безопасности — это шифрование всего диска и/или домашней папки пользователя, что при установке GUI инсталлятор спросит и подскажет, что куда нажимать, главное, сохраните свой passphrase/keyfiles в надёжное место! Сразу скажу, шифрование всего диска несколько притормаживает систему и нагружает процессор, поэтому вам решать нужно ли оно, может быть и достаточно шифрования папки пользователя.

Итак, установили и оптимизировали Ubuntu 18.04, удалив ненужные web-приложения от Canonical, настроив графический интерфейс под себя(хоть как в Windows или Mac), установив нужные кодеки, архиваторы, шрифты и просто любимые приложения

Получилась обычная офисная/домашняя ОС — и это прекрасно, ведь мимикрировать всегда выгоднее, чем выделяться! Теперь немного допилим для повышения уровня безопасности и приватности по пунктам:

1. Останавливаем ненужное логирование и сбор информации от Canonical в Settings → Privacy.

2. Удаляем geoip (geoclue), zeitgeist, whoopsie:

Открываем терминал и смотрим список запущенных сервисов:

sudo systemctl list-units --type service

Далее по очереди отрубаем:

sudo systemctl stop|disable|mask geoclue.service

sudo systemctl stop|disable|mask whoopsie.service

sudo systemctl stop|disable|mask zeitgeist.service

sudo systemctl stop|disable|mask zeitgeist-fts.service

Удаляем папку ~/.local/share/zeitgeist с вашими activity

3. Устанавливаем Openvpn, Bleachbit, Tor, VeraCrypt

sudo apt install openvpn bleachbit tor gufw

Устанавливаем приложения, где:

Openvpn — ПО для создания зашифрованных каналов между клиентом и сервером. Его рекомендую как основный способ сокрытия своего траффика из-за высокой скорости. Можно приобрести — сервисов полно, а можете поднять свой на удалённом VPS/VDS, но это уже не уровень новичка Вопрос надёжности покупного Openvpn сервиса зависит от его репутации;

Tor - «система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания». Его рекомендую как запасной вариант выхода в интернет, если openvpn не оплачен или нет его реквизитов на данной машине. По скорости значительно уступает Openvpn.

Bleachbit — «чистелка» системы от временных файлов, кэша приложений и прочего файлового мусора, в том числе логов.

VeraCrypt — программа по созданию криптоконтейнеров, одна из наследниц TrueCrypt 7.1a, аскетична и удобна, как для старых контейнеров TrueCrypt, так и для своих. Позволяет создавать скрытые криптоконтейнеры с двойным паролем, выбрать методы шифрования, но, в принципе, программа интуитивно понятна при минимальном знании английского.

Gufw — GUI интерфейс для фаерволла.

4. Создаём криптоконтейнер VeraCrypt в него переносим все «секретные» файлы, а также папки мессенджеров, браузеров, FTP и Email приложений, GPG хранилища, bash-историю путем создания символической ссылки, например:

ln -s /media/veracrypt1/Firefox/ /home/user/.mozilla

ln -s /media/veracrypt1/Firefox/ /home/user/.cache/mozilla

Не забудьте переместить(именно переместить, иначе при копировании придётся удалять исходную папку, иначе будет выдавать ошибку) сначала папку в криптооконтейнер veracrypt1, а затем уже создавать символическую ссылку на неё. Соответственно, также создаёте символические ссылки на все папки приложений, данные которых вы хотите сокрыть: Psi, Psi+, Pidgin, Thunderbird, Chrome и другие — без открытия криптоконтейнера, все перенесённые приложения запустятся как новые или откажутся даже запускаться, так как нет доступа к профайлу самого приложения в закрытом криптоконтейнере.

5. Купили Openvpn, получили конфигурационный файл и пароли/сертификаты и готовы к запуску, но прежде чем запускать его, «допилим» еще пару моментов:

а) Заворачиваем весь траффик в openvpn-туннель с помощью gufw, так чтобы при разрыве шифрованного канала, «отсекался» весь доступ в Интернет. Запускаем GUFW (иконка Firewall Configuration), запросит пароль юзера, принадлежащего к группе Администраторы, и откроется окно Firewall, выбираем профайл(Office, Home или Public) и назначаем его рабочим (Status = ON), Incoming и Outgoing выставляем DENY, переходим на вкладку Rules, уже тут пишем правила, чтобы нас выпускал в Интернет только через openvpn-туннель.

Что у вас должно получится - видно на последней картинке, всего 5 правил - вот и вся настройка.

Если с GUI непонятно, то можно и в консоли тоде самое сделать:

sudo ufw default deny outgoing

sudo ufw default deny incoming

sudo ufw allow out on tun0 from any to any

sudo ufw allow in on tun0 from any to any

sudo ufw allow out from any to (OpenVpn Server IP )

б) Исключаем утечку DNS также через GUFW, разрешая обращаться только к определённому DNS-серверу.

(смотрим картинку выше)

6. Теперь запускаем Openvpn через терминал или можно создать исполняемый скрипт:

sudo openvpn --script-security 2 --config /путь до ваших настроек Openvpn/Multi_us_tcp.conf

В терминале побегут строчки, вам надо дождаться Initialization Sequence Completed и можно идти проверяться на www.whoer.net (используйте Extended version) и www.dnsleaktest.com — если показывает IP вашего openvpn-сервера и DNS той же страны, значит вы все сделали правильно

И это только начало, так как есть еще соксифицирование, ssh-туннели, WebRTC, Canvas, Fingerprints и прочее, что может помочь отследить или определить вас, но это уже совсем другая история

P.S. Небольшое дополнение: после данной настройки, при отваливании VPN, у вас прекратится доступ в сеть, то есть без включенного VPN ни одна программа или службы не выйдет в Интеренет, что и есть КАРАШО для вас, так как некоторые могут забыть включить VPN, не заметить как он отвалился или не произошло само VPN соединение - это как дополнительная страховка!