И

нфраструктура современного мегаполиса строится на устройствах интернета вещей: от видеокамер на дорогах до крупных ГЭС и больниц. Хакеры в состоянии сделать любое подключенное устройство ботом и использовать дальше для совершения DDoS-атак.

Мотивы могут быть самыми разными: хакерам, например, может платить правительство или корпорация, а иногда это просто преступники, которые хотят повеселиться и заработать денег.

В России военные все больше пугают нас возможными кибератаками на «объекты критической инфраструктуры» (именно для защиты от этого, по крайней мере формально, принимали закон о суверенном интернете).

Впрочем, это не только страшилка. По данным «Касперского», за первое полугодие 2019 года хакеры атаковали устройства интернета вещей больше 100 миллионов раз — чаще всего с помощью ботнетов Mirai и Nyadrop. Кстати, Россия по числу таких атак всего лишь на четвертом месте (несмотря на зловещий имидж «русских хакеров», созданный западной прессой); в первой тройке — Китай, Бразилия и даже Египет. США лишь на пятом месте.

Так можно ли успешно отражать такие атаки? Давайте сначала рассмотрим несколько известных кейсов таких нападений, чтобы найти ответ на вопрос, как обезопасить ваши устройства хотя бы на базовом уровне.

Дамба Боуман Авеню (Bowman Avenue Dam)

Дамба Боуман Авеню находится в городке Рай Брук (штат Нью-Йорк) с населением меньше 10 тыс. человек – ее высота всего шесть метров, а ширина не превышает и пяти. В 2013 году спецслужбы США засекли вредоносное программное обеспечение в информационной системе дамбы. Тогда хакеры не воспользовались украденными данными для нарушения работы объекта (скорей всего, потому что дамбу отключили от интернета на время ремонтных работ).

Боуман Авеню нужна для предотвращения затоплений территорий рядом с ручьем во время разлива. И никаких разрушительных последствий от выведения дамбы из строя быть не могло — в худшем случае подвалы нескольких зданий по течению ручья залило бы водой, но это нельзя назвать даже наводнением.

Мэр города Пол Розенберг тогда предположил, что хакеры могли перепутать сооружение с другой крупной плотиной с таким же названием, в Орегоне. Ее используют для орошения многочисленных ферм, и вот там неисправности нанесли бы серьезный урон местным жителям.

Вполне возможно, что хакеры просто тренировались на маленькой плотине, чтобы потом устроить серьезное вторжение на крупную гидроэлектростанцию или любой другой элемент энергосистемы США.

Атаку на дамбу Боуман Авеню признали частью серии взломов банковских систем, которые успешно проводили семь иранских хакеров на протяжении года (DDoS-атаки). За это время была нарушена работа 46 крупнейших финансовых учреждений страны, банковские счета сотен тысяч клиентов заблокировали.

Позже обвинения в серии хакерских атак на банки и на дамбу Боуман Авеню предъявили иранцу Хамиду Фирузи. Выяснилось, что он использовал метод «Google-доркинга» для поиска «дырок» в работе дамбы (позже местная пресса обрушила шквал обвинений на корпорацию Google). Хамид Физури не находился на территории США. Так как экстрадиции из Ирана в Штаты не существует, никаких реальных сроков хакеры не получили.

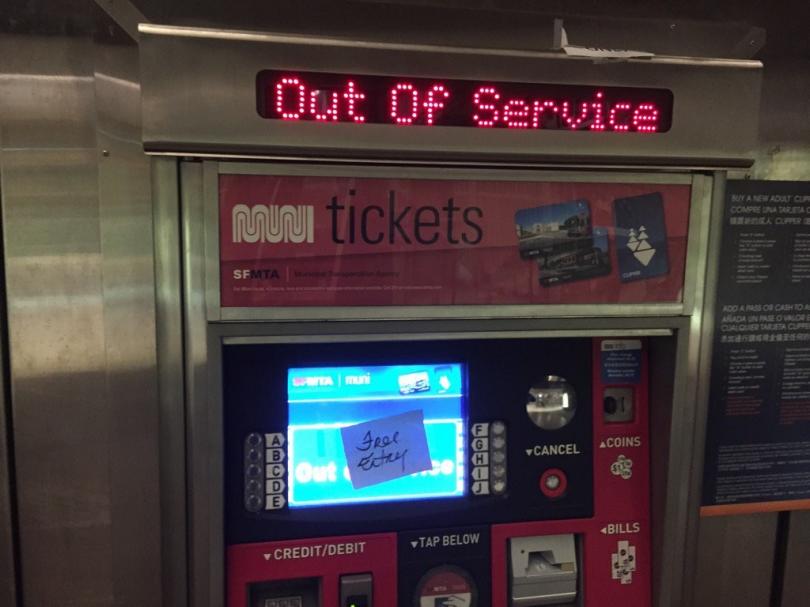

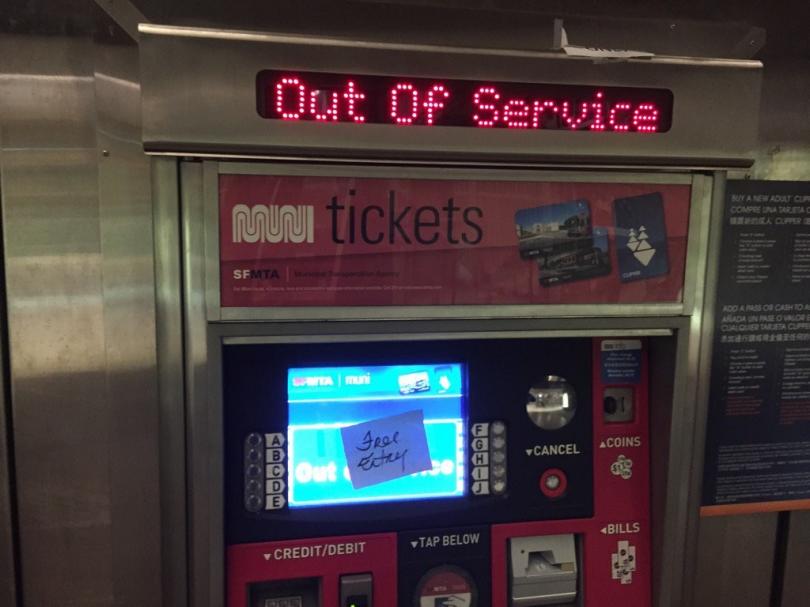

2.Бесплатный метрополитен в Сан-Франциско

25 ноября 2016 года во всех электронных терминалах по продаже проездных на общественный транспорт Сан-Франциско появилось сообщение: «Вы взломаны, все данные зашифрованы». Атаке также подверглись все компьютеры на Windows, принадлежавшие Агентству городского транспорта. Вредоносное программное обеспечение HDDCryptor (шифровальщик, атакующий главную загрузочную запись Windows-компьютера) добралось до контроллера домена организации.

HDDCryptor шифрует локальные жесткие диски и сетевые файлы с помощью случайно сгенерированных ключей, а затем переписывает MBR жестких дисков для предотвращения правильной загрузки систем. Оборудование, как правило, заражается из-за действий сотрудников, случайно открывших файл-ловушку в электронном письме, затем вирус распространяется по сети.

Злоумышленники предложили местному правительству связаться с ними по почте [email protected] (да-да, Яндекс). За получение ключа для расшифровки всех данных они потребовали 100 биткойнов (на тот момент примерно 73 тысячи долларов). Хакеры также предложили расшифровать одну машину за один биткойн, чтобы доказать, что восстановление возможно. Но правительство справилось с вирусом самостоятельно, правда, на это ушло больше суток. На время восстановления работы всей системы проезд в метро сделали бесплатным.

Кстати, годом ранее в этом же штате атаке подвергся Голливудский пресвитерианский медицинский центр. Тогда хакерам выплатили 17 тысяч долларов, чтобы восстановить доступ к компьютерной системе больницы.

3. Система экстренного оповещения в Далласе

В апреле 2017 года в Далласе в 23:40 включились 156 аварийных сирен для оповещения населения о чрезвычайных ситуациях. Их смогли отключить только два часа спустя. За это время в службу 911 поступили тысячи тревожных звонков от местных жителей (за несколько дней до инцидента по территории Далласа прошлись три слабых торнадо, разрушив несколько домов).

Система оповещения об экстренных ситуациях была установлена в Далласе в 2007 году, сирены поставила компания Federal Signal. Власти не уточняли подробности работы систем, но сообщили, что она использует «тональные сигналы». Такие сигналы обычно транслируются через метеорологическую службу с помощью Dual-Tone Multi-Frequency (DTMF) или Audio Frequency Shift Keying (AFSK). Это зашифрованные команды, которые передавались на частоте 700 МГц.

Власти города предположили, что злоумышленники записали аудиосигналы, которые транслировались во время тестирования системы оповещения, а потом воспроизвели их (классическая атака повторного воспроизведения). Для ее проведения хакерам было достаточно закупить тестовое оборудование для работы с радиочастотами, его без проблем можно приобрести в специализированных магазинах.

Эксперты из исследовательской компании Bastille отметили, что проведение такой атаки подразумевает, что злоумышленники хорошо изучили работу экстренного оповещения города, частоты, коды.

Мэр Далласа на следующий день выступил с заявлением о том, что хакеров найдут и накажут, а все системы оповещения в Техасе модернизируют. Однако виновников так и не нашли.

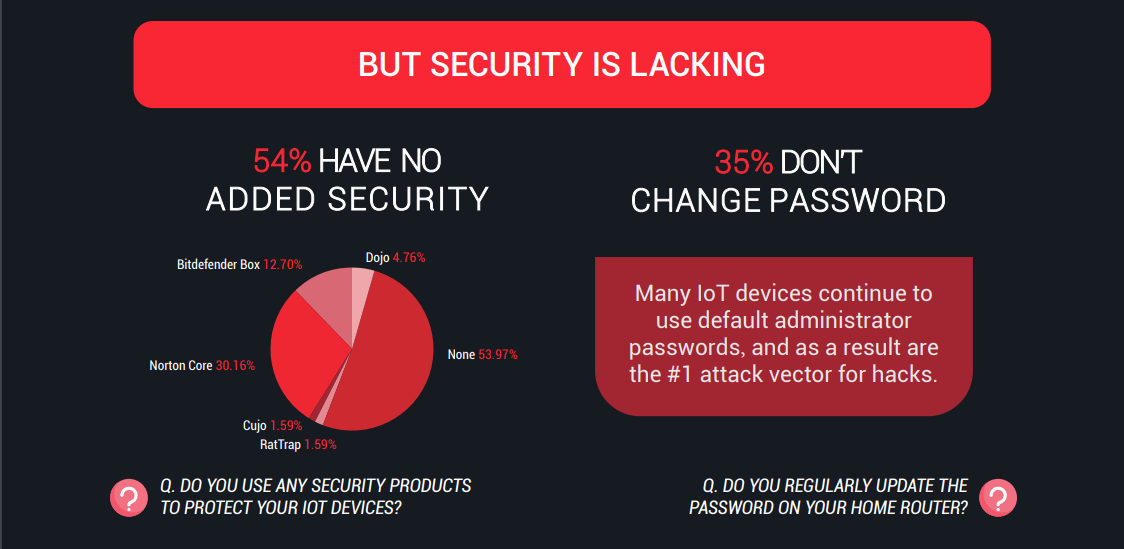

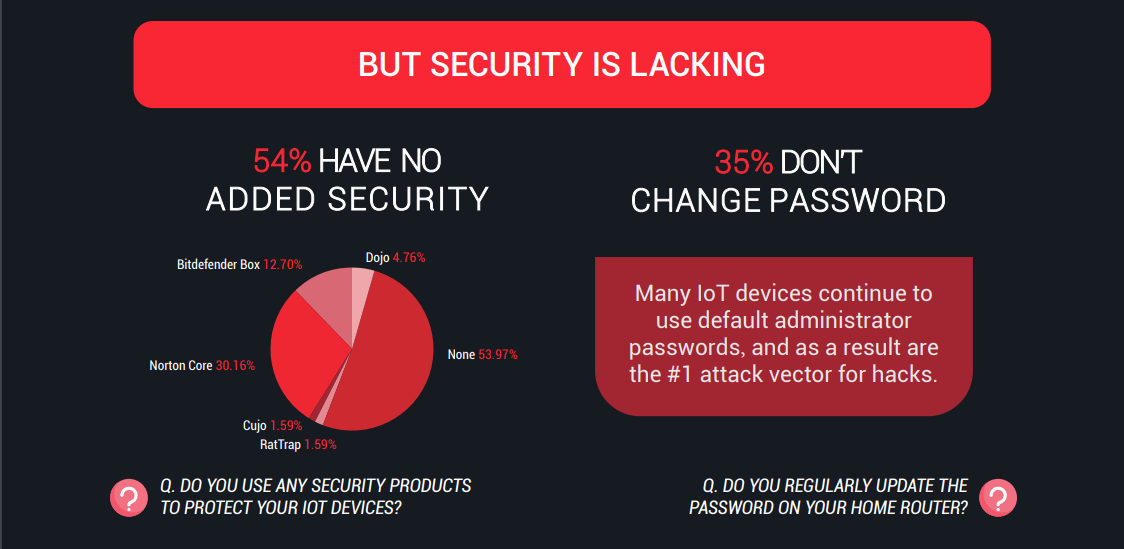

В 2017 году компания Trustlook провела исследование уровня осведомленности владельцев IoT-устройств об их безопасности. Выяснилось, что 35% респондентов не меняют установленный по умолчанию (фабричный) пароль перед тем, как начать использовать устройство. А больше половины пользователей вообще не устанавливают стороннее ПО для защиты от хакерских атак. 80% владельцев IoT-устройств никогда не слышали о существовании ботнета Mirai.

При этом с развитием интернета вещей количество кибертатак будет только увеличиваться. И пока компании закупаются «умными» устройствами, забывая об элементарных правилах безопасности, киберпреступники получают все больше возможностей для заработка на беспечных пользователях. Например, используют сети зараженных устройств для проведения DDoS-атак или в качестве прокси-сервера для других вредоносных действий. И большинство таких неприятных инцидентов можно предотвратить, если следовать простым правилам:

нфраструктура современного мегаполиса строится на устройствах интернета вещей: от видеокамер на дорогах до крупных ГЭС и больниц. Хакеры в состоянии сделать любое подключенное устройство ботом и использовать дальше для совершения DDoS-атак.

Мотивы могут быть самыми разными: хакерам, например, может платить правительство или корпорация, а иногда это просто преступники, которые хотят повеселиться и заработать денег.

В России военные все больше пугают нас возможными кибератаками на «объекты критической инфраструктуры» (именно для защиты от этого, по крайней мере формально, принимали закон о суверенном интернете).

Впрочем, это не только страшилка. По данным «Касперского», за первое полугодие 2019 года хакеры атаковали устройства интернета вещей больше 100 миллионов раз — чаще всего с помощью ботнетов Mirai и Nyadrop. Кстати, Россия по числу таких атак всего лишь на четвертом месте (несмотря на зловещий имидж «русских хакеров», созданный западной прессой); в первой тройке — Китай, Бразилия и даже Египет. США лишь на пятом месте.

Так можно ли успешно отражать такие атаки? Давайте сначала рассмотрим несколько известных кейсов таких нападений, чтобы найти ответ на вопрос, как обезопасить ваши устройства хотя бы на базовом уровне.

Дамба Боуман Авеню (Bowman Avenue Dam)

Дамба Боуман Авеню находится в городке Рай Брук (штат Нью-Йорк) с населением меньше 10 тыс. человек – ее высота всего шесть метров, а ширина не превышает и пяти. В 2013 году спецслужбы США засекли вредоносное программное обеспечение в информационной системе дамбы. Тогда хакеры не воспользовались украденными данными для нарушения работы объекта (скорей всего, потому что дамбу отключили от интернета на время ремонтных работ).

Боуман Авеню нужна для предотвращения затоплений территорий рядом с ручьем во время разлива. И никаких разрушительных последствий от выведения дамбы из строя быть не могло — в худшем случае подвалы нескольких зданий по течению ручья залило бы водой, но это нельзя назвать даже наводнением.

Мэр города Пол Розенберг тогда предположил, что хакеры могли перепутать сооружение с другой крупной плотиной с таким же названием, в Орегоне. Ее используют для орошения многочисленных ферм, и вот там неисправности нанесли бы серьезный урон местным жителям.

Вполне возможно, что хакеры просто тренировались на маленькой плотине, чтобы потом устроить серьезное вторжение на крупную гидроэлектростанцию или любой другой элемент энергосистемы США.

Атаку на дамбу Боуман Авеню признали частью серии взломов банковских систем, которые успешно проводили семь иранских хакеров на протяжении года (DDoS-атаки). За это время была нарушена работа 46 крупнейших финансовых учреждений страны, банковские счета сотен тысяч клиентов заблокировали.

Позже обвинения в серии хакерских атак на банки и на дамбу Боуман Авеню предъявили иранцу Хамиду Фирузи. Выяснилось, что он использовал метод «Google-доркинга» для поиска «дырок» в работе дамбы (позже местная пресса обрушила шквал обвинений на корпорацию Google). Хамид Физури не находился на территории США. Так как экстрадиции из Ирана в Штаты не существует, никаких реальных сроков хакеры не получили.

2.Бесплатный метрополитен в Сан-Франциско

25 ноября 2016 года во всех электронных терминалах по продаже проездных на общественный транспорт Сан-Франциско появилось сообщение: «Вы взломаны, все данные зашифрованы». Атаке также подверглись все компьютеры на Windows, принадлежавшие Агентству городского транспорта. Вредоносное программное обеспечение HDDCryptor (шифровальщик, атакующий главную загрузочную запись Windows-компьютера) добралось до контроллера домена организации.

HDDCryptor шифрует локальные жесткие диски и сетевые файлы с помощью случайно сгенерированных ключей, а затем переписывает MBR жестких дисков для предотвращения правильной загрузки систем. Оборудование, как правило, заражается из-за действий сотрудников, случайно открывших файл-ловушку в электронном письме, затем вирус распространяется по сети.

Злоумышленники предложили местному правительству связаться с ними по почте [email protected] (да-да, Яндекс). За получение ключа для расшифровки всех данных они потребовали 100 биткойнов (на тот момент примерно 73 тысячи долларов). Хакеры также предложили расшифровать одну машину за один биткойн, чтобы доказать, что восстановление возможно. Но правительство справилось с вирусом самостоятельно, правда, на это ушло больше суток. На время восстановления работы всей системы проезд в метро сделали бесплатным.

Преступники также утверждали, что они получили доступ к 30 Гб внутренних документов Агентства городского транспорта Сан-Франциско и обещали слить их в сеть, если выкуп не заплатят в течение 24 часов.«Мы открыли турникеты в качестве меры предосторожности, чтобы минимизировать воздействие этой атаки на пассажиров», — объяснил пресс-секретарь муниципалитета Пол Роуз.

Кстати, годом ранее в этом же штате атаке подвергся Голливудский пресвитерианский медицинский центр. Тогда хакерам выплатили 17 тысяч долларов, чтобы восстановить доступ к компьютерной системе больницы.

3. Система экстренного оповещения в Далласе

В апреле 2017 года в Далласе в 23:40 включились 156 аварийных сирен для оповещения населения о чрезвычайных ситуациях. Их смогли отключить только два часа спустя. За это время в службу 911 поступили тысячи тревожных звонков от местных жителей (за несколько дней до инцидента по территории Далласа прошлись три слабых торнадо, разрушив несколько домов).

Система оповещения об экстренных ситуациях была установлена в Далласе в 2007 году, сирены поставила компания Federal Signal. Власти не уточняли подробности работы систем, но сообщили, что она использует «тональные сигналы». Такие сигналы обычно транслируются через метеорологическую службу с помощью Dual-Tone Multi-Frequency (DTMF) или Audio Frequency Shift Keying (AFSK). Это зашифрованные команды, которые передавались на частоте 700 МГц.

Власти города предположили, что злоумышленники записали аудиосигналы, которые транслировались во время тестирования системы оповещения, а потом воспроизвели их (классическая атака повторного воспроизведения). Для ее проведения хакерам было достаточно закупить тестовое оборудование для работы с радиочастотами, его без проблем можно приобрести в специализированных магазинах.

Эксперты из исследовательской компании Bastille отметили, что проведение такой атаки подразумевает, что злоумышленники хорошо изучили работу экстренного оповещения города, частоты, коды.

Мэр Далласа на следующий день выступил с заявлением о том, что хакеров найдут и накажут, а все системы оповещения в Техасе модернизируют. Однако виновников так и не нашли.

Уровень тревожности владельцев IoT устройств стремится к нулю***

Концепция умных городов сопряжена с серьезными рисками. Если система управления мегаполисом будет взломана, злоумышленники получат удаленный доступ для контроля дорожных ситуаций и городских стратегически важных объектов.

Риски также связаны с кражей баз данных, которые включают в себя не только информацию обо всей инфраструктуре города, но и персональные данные жителей. Нельзя забывать и про чрезмерное потребление электроэнергии и перегрузку сетей – все технологии завязаны на каналах и узлах связи, в том числе, на потребляемом электричестве.

В 2017 году компания Trustlook провела исследование уровня осведомленности владельцев IoT-устройств об их безопасности. Выяснилось, что 35% респондентов не меняют установленный по умолчанию (фабричный) пароль перед тем, как начать использовать устройство. А больше половины пользователей вообще не устанавливают стороннее ПО для защиты от хакерских атак. 80% владельцев IoT-устройств никогда не слышали о существовании ботнета Mirai.

При этом с развитием интернета вещей количество кибертатак будет только увеличиваться. И пока компании закупаются «умными» устройствами, забывая об элементарных правилах безопасности, киберпреступники получают все больше возможностей для заработка на беспечных пользователях. Например, используют сети зараженных устройств для проведения DDoS-атак или в качестве прокси-сервера для других вредоносных действий. И большинство таких неприятных инцидентов можно предотвратить, если следовать простым правилам:

- Меняйте фабричный пароль перед тем как, как начнете эксплуатировать устройство

- Установите надежное программное обеспечение для интернет-безопасности на своих компьютерах, планшетах и смартфонах.

- Проведите свое исследование перед покупкой. Устройства становятся умными, потому что они собирают много личных данных. Вы должны знать о том, какой тип информации будет собираться, как она будет храниться и защищаться, передается ли она третьим сторонам.

- Регулярно проверяйте обновления прошивки на сайте производителя устройства

- Не забывайте проводить аудит журнала событий (прежде всего, анализ всех использований USB-портов)

Для просмотра ссылки необходимо нажать

Вход или Регистрация