Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

Представьте себе ситуацию: на руках у вас оказался IP-адрес пользователя, и ваша задача – узнать его личность. В интернете много информации на этот счет, большинство из которой имеет сомнительную эффективность и ценность, а некоторые авторы и вообще полагают, что это невозможно. Но это возможно, и я покажу вам, как это делается.

Начать установление владельца IP-адреса надо с простой проверки информации об IP, которую можно провести на этом сайте. Нам важно понять, подлинный ли это IP-адрес цели или используются инструменты для его сокрытия. Если IP-адрес принадлежит хостинг-провайдеру или Tor-сети, значит, перед нами сервер, за которым скрывается пользователь.

Вот пример IP-адреса пользователя, использующего VPN. Сервер принадлежит хостинг-компании Digital Ocean, у которой сервер с данным IP арендовал владелец VPN-сервиса Browsec, затем предоставив доступ клиенту.

В рамках курса мы научим вас более сложным путям проверки, таким как анализ открытых портов, ASN или двусторонний пинг, способным дать точный ответ об использовании прокси, VPN или Tor с целью сокрытия IP-адреса. Но для базовой проверки достаточно определения интернет-провайдера и страны IP-адреса.

Важно, чтобы интересующее лицо не использовало средств сокрытия подлинного IP-адреса. Деанонимизировать пользователей прокси, VPN и Tor возможно, но значительно сложнее, и часто для этого требуется атака по сторонним каналам. Например, тайминг-атака с использованием мессенджера позволяет установить личность даже продвинутого параноика, не вылезающего из Tor-сети.

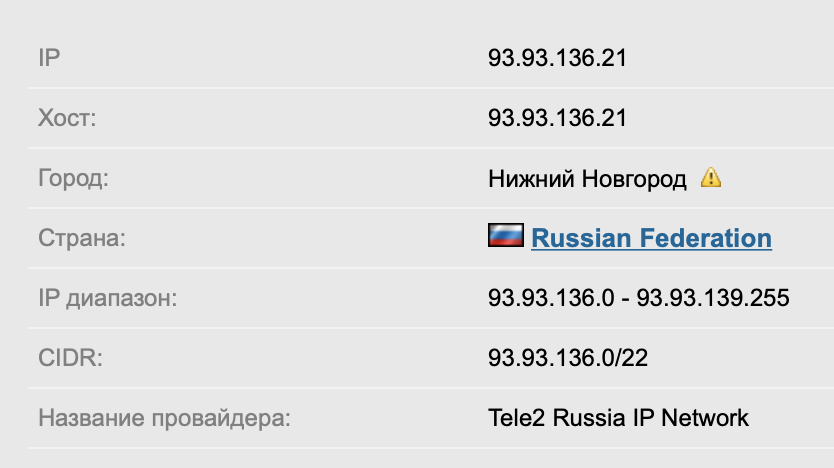

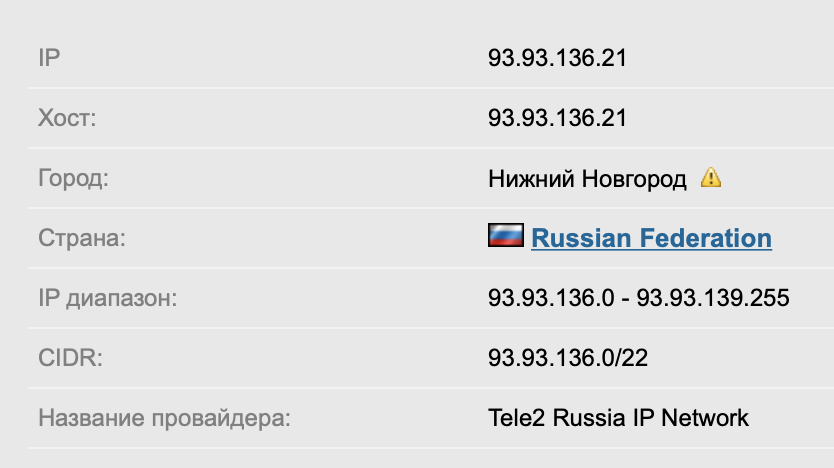

Вот IP-адрес, принадлежащий обычному интернет-провайдеру.

Если IP-адрес принадлежит интернет-провайдеру, необходимо выяснить, кому этот IP-адрес был предоставлен. Эти данные есть только у интернет-провайдера, которому правоохранительные органы направляют официальный запрос и получают информацию, хакеры же заказывают пробив данных на черном рынке. При наличии значительных финансов обращаются к частным детективам, детективные агентства могут предоставить подобную информацию.

Если интернет-провайдер сообщит, что IP-адрес в интересующий момент времени использовался частным клиентом в квартире многоэтажного дома, может показаться, что успех близок, так как, в договоре будут прописаны данные заключившего его клиента. Но не стоит забывать, что IP-адрес, как правило, привязан к Wi-Fi роутеру, через который могут выходить в сеть все жильцы квартиры.

Кроме того, часто соседи ломают Wi-Fi точки поблизости для получения доступа к бесплатному интернету. Я вам настоятельно рекомендую проверить свой домашний Wi-Fi на предмет наличия незваных гостей. Wi-Fi устройства обычно плохо защищаются владельцами и редко обновляются, потому их взламывают не только соседи, но и хакеры, используя скомпрометированный Wi-Fi как VPN или прокси. Следовательно, существует вероятность, что разыскиваемый пользователь IP-адреса не проживает в квартире, где размещен Wi-Fi роутер.

Точнее установить пользователей Wi-Fi в конкретный момент времени можно только получив доступ к роутеру физически или удаленно взломав его. Многие роутеры сохраняют информацию о том, кто подключался в тот или иной промежуток времени. Однако этот метод позволяет получить лишь MAC-адрес устройства и обычно применяется при проведении криминалистического анализа.

Сначала криминалист получает MAC-адреса устройств всех жильцов квартиры, а затем на основе данных роутера проверяет, какое устройство в тот или иной момент было к нему подключено. Не все Wi-Fi роутеры сохраняют эти данные, кроме того, имея доступ к устройствам, можно провести их криминалистический анализ и не возиться с роутером.

Если Wi-Fi роутер находился в публичном месте, например в кафе, правоохранительные органы как правило изымают записи камер наблюдения и проверяют через запрос к сотовому оператору, какие абоненты находились в то время в обозначенном квадрате. Приобрести данные от сотового оператора можно и в Даркнете, а вот у спецслужб ряда стран возможности шире, они могут изъять роутер, получить MAC-адрес и добавить его в систему поиска MAC-адресов.

Подобные системы размещены в центрах многих крупных городов, суть их работы проста: они мониторят MAC-адреса устройств в определенном радиусе и, как обнаруживают разыскиваемое устройство, бьют тревогу. Если преступник, MAC-адрес которого известен, сядет где-нибудь в парке или кафе и раскроет ноутбук, не пройдет и нескольких секунд, как система обнаружит его, если, конечно, подобная система имеется в данном месте.

Как вы могли понять из текста выше, использование VPN, Tor или прокси может стать преградой для недоброжелателей и защитить не только от установления вашего места выхода в сеть, но и от прямой атаки на используемый вами Wi-Fi роутер. Однако не все так просто, в главе о деанонимизации пользователей VPN я расскажу историю, как мошенники отправили VPN-сервису запрос, представившись сотрудниками отдела по борьбе с наркотиками, а VPN-сервис выдал им подлинный IP-адрес и иные данные клиента. Владелец сервиса думал, что помогает в борьбе с наркотиками, а в итоге выдал данные законопослушного клиента, который сам стал жертвой.

Начать установление владельца IP-адреса надо с простой проверки информации об IP, которую можно провести на этом сайте. Нам важно понять, подлинный ли это IP-адрес цели или используются инструменты для его сокрытия. Если IP-адрес принадлежит хостинг-провайдеру или Tor-сети, значит, перед нами сервер, за которым скрывается пользователь.

Вот пример IP-адреса пользователя, использующего VPN. Сервер принадлежит хостинг-компании Digital Ocean, у которой сервер с данным IP арендовал владелец VPN-сервиса Browsec, затем предоставив доступ клиенту.

В рамках курса мы научим вас более сложным путям проверки, таким как анализ открытых портов, ASN или двусторонний пинг, способным дать точный ответ об использовании прокси, VPN или Tor с целью сокрытия IP-адреса. Но для базовой проверки достаточно определения интернет-провайдера и страны IP-адреса.

Важно, чтобы интересующее лицо не использовало средств сокрытия подлинного IP-адреса. Деанонимизировать пользователей прокси, VPN и Tor возможно, но значительно сложнее, и часто для этого требуется атака по сторонним каналам. Например, тайминг-атака с использованием мессенджера позволяет установить личность даже продвинутого параноика, не вылезающего из Tor-сети.

Вот IP-адрес, принадлежащий обычному интернет-провайдеру.

Если IP-адрес принадлежит интернет-провайдеру, необходимо выяснить, кому этот IP-адрес был предоставлен. Эти данные есть только у интернет-провайдера, которому правоохранительные органы направляют официальный запрос и получают информацию, хакеры же заказывают пробив данных на черном рынке. При наличии значительных финансов обращаются к частным детективам, детективные агентства могут предоставить подобную информацию.

Если интернет-провайдер сообщит, что IP-адрес в интересующий момент времени использовался частным клиентом в квартире многоэтажного дома, может показаться, что успех близок, так как, в договоре будут прописаны данные заключившего его клиента. Но не стоит забывать, что IP-адрес, как правило, привязан к Wi-Fi роутеру, через который могут выходить в сеть все жильцы квартиры.

Кроме того, часто соседи ломают Wi-Fi точки поблизости для получения доступа к бесплатному интернету. Я вам настоятельно рекомендую проверить свой домашний Wi-Fi на предмет наличия незваных гостей. Wi-Fi устройства обычно плохо защищаются владельцами и редко обновляются, потому их взламывают не только соседи, но и хакеры, используя скомпрометированный Wi-Fi как VPN или прокси. Следовательно, существует вероятность, что разыскиваемый пользователь IP-адреса не проживает в квартире, где размещен Wi-Fi роутер.

Точнее установить пользователей Wi-Fi в конкретный момент времени можно только получив доступ к роутеру физически или удаленно взломав его. Многие роутеры сохраняют информацию о том, кто подключался в тот или иной промежуток времени. Однако этот метод позволяет получить лишь MAC-адрес устройства и обычно применяется при проведении криминалистического анализа.

Сначала криминалист получает MAC-адреса устройств всех жильцов квартиры, а затем на основе данных роутера проверяет, какое устройство в тот или иной момент было к нему подключено. Не все Wi-Fi роутеры сохраняют эти данные, кроме того, имея доступ к устройствам, можно провести их криминалистический анализ и не возиться с роутером.

Если Wi-Fi роутер находился в публичном месте, например в кафе, правоохранительные органы как правило изымают записи камер наблюдения и проверяют через запрос к сотовому оператору, какие абоненты находились в то время в обозначенном квадрате. Приобрести данные от сотового оператора можно и в Даркнете, а вот у спецслужб ряда стран возможности шире, они могут изъять роутер, получить MAC-адрес и добавить его в систему поиска MAC-адресов.

Подобные системы размещены в центрах многих крупных городов, суть их работы проста: они мониторят MAC-адреса устройств в определенном радиусе и, как обнаруживают разыскиваемое устройство, бьют тревогу. Если преступник, MAC-адрес которого известен, сядет где-нибудь в парке или кафе и раскроет ноутбук, не пройдет и нескольких секунд, как система обнаружит его, если, конечно, подобная система имеется в данном месте.

Как вы могли понять из текста выше, использование VPN, Tor или прокси может стать преградой для недоброжелателей и защитить не только от установления вашего места выхода в сеть, но и от прямой атаки на используемый вами Wi-Fi роутер. Однако не все так просто, в главе о деанонимизации пользователей VPN я расскажу историю, как мошенники отправили VPN-сервису запрос, представившись сотрудниками отдела по борьбе с наркотиками, а VPN-сервис выдал им подлинный IP-адрес и иные данные клиента. Владелец сервиса думал, что помогает в борьбе с наркотиками, а в итоге выдал данные законопослушного клиента, который сам стал жертвой.