Атакующие пытаются украсть учётные данные с помощью программы-стилера Agent Tesla. Они распространяют зловред через письма якобы от поставщиков или контрагентов.

Всего с апреля по август 2022 года решения «Лаборатории Касперского» обнаружили около 740 тысяч писем в рамках этой кампании. Украденные данные злоумышленники могут продавать на форумах в даркнете или использовать в дальнейших целевых атаках на те же организации.

Agent Tesla — троянец-шпион, который умеет красть логины и пароли из браузеров и других приложений, делать скриншоты, а также собирать данные с веб-камер и клавиатур. Зловред распространяется в виде архива в электронном письме.

Судя по данным, злоумышленники всё тщательнее готовят массовые спам-атаки. Обычно такие письма довольно примитивны и не отличаются разнообразием, но в последнее время в массовых рассылках стали прослеживаться приёмы, характерные для целевых атак. В частности, атакующие рассылают письма от имени существующих компаний, копируют стиль письма и подпись отправителя. Например, в этой вредоносной кампании деловые письма подделаны очень хорошо.

Единственное, что выдаёт злоумышленников, — это странные адреса отправки. Так, одна из рассылок шла с адреса newsletter@trade***.com, а содержала поддельную информацию о закупках. Слово же «newsletter» обычно используется в новостных рассылках, а не для переписки по закупкам. Кроме того, доменное имя отправителя отличалось от официального названия компании на логотипе.

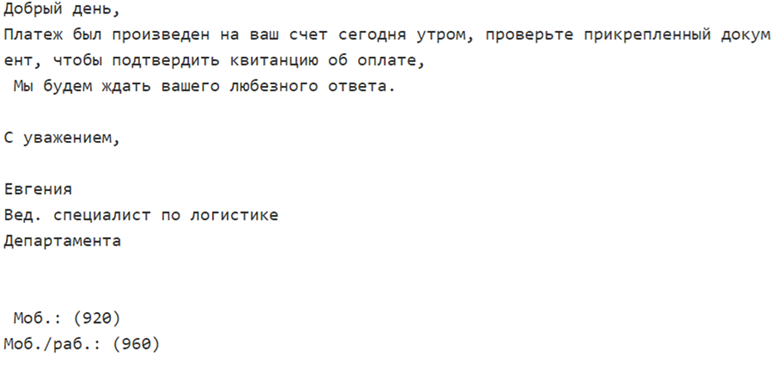

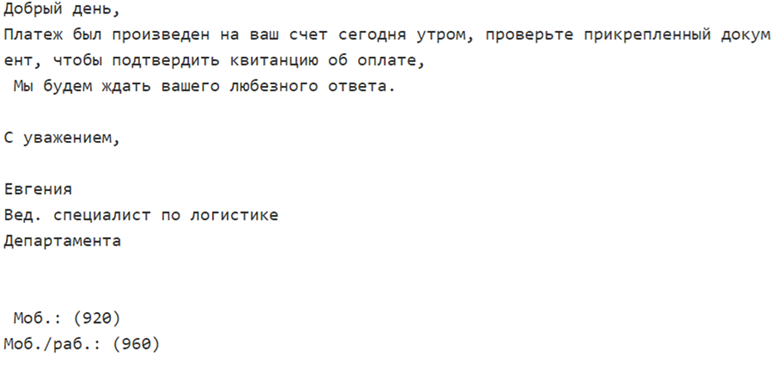

В одном из писем на русском языке якобы от специалиста по логистике сообщалось, что на счёт компании был произведён платёж. Получателя просили проверить прикреплённый документ, чтобы подтвердить оплату. Адрес отправителя выглядел следующим образом: sales@gem****.bond. Название компании в адресе также не совпадало с официальным.

Пример вредоносного письма на русском языке

Объединяет эти письма не только схожий сценарий рассылки и то, что они не похожи на автоматически сгенерированные. Заголовки писем также имеют одну и ту же структуру. Кроме того, сообщения приходят с ограниченного набора IP-адресов. Это означает, что они являются частью одной большой вредоносной почтовой кампании.

«Agent Tesla — очень популярный стилер, используемый для кражи паролей и других учётных данных. Он известен с 2014 года и широко используется в массовых атаках. Однако в этой кампании злоумышленники взяли на вооружение приёмы, типичные для целевых атак. Письма создавались под конкретные компании и мало чем отличались от легитимных».

Узнать больше об Agent Tesla можно в полный отчёте на Securelist:

Чтобы защититься от подобных рассылок, рекомендуются следующие меры безопасности:

Всего с апреля по август 2022 года решения «Лаборатории Касперского» обнаружили около 740 тысяч писем в рамках этой кампании. Украденные данные злоумышленники могут продавать на форумах в даркнете или использовать в дальнейших целевых атаках на те же организации.

Agent Tesla — троянец-шпион, который умеет красть логины и пароли из браузеров и других приложений, делать скриншоты, а также собирать данные с веб-камер и клавиатур. Зловред распространяется в виде архива в электронном письме.

Судя по данным, злоумышленники всё тщательнее готовят массовые спам-атаки. Обычно такие письма довольно примитивны и не отличаются разнообразием, но в последнее время в массовых рассылках стали прослеживаться приёмы, характерные для целевых атак. В частности, атакующие рассылают письма от имени существующих компаний, копируют стиль письма и подпись отправителя. Например, в этой вредоносной кампании деловые письма подделаны очень хорошо.

Единственное, что выдаёт злоумышленников, — это странные адреса отправки. Так, одна из рассылок шла с адреса newsletter@trade***.com, а содержала поддельную информацию о закупках. Слово же «newsletter» обычно используется в новостных рассылках, а не для переписки по закупкам. Кроме того, доменное имя отправителя отличалось от официального названия компании на логотипе.

В одном из писем на русском языке якобы от специалиста по логистике сообщалось, что на счёт компании был произведён платёж. Получателя просили проверить прикреплённый документ, чтобы подтвердить оплату. Адрес отправителя выглядел следующим образом: sales@gem****.bond. Название компании в адресе также не совпадало с официальным.

Пример вредоносного письма на русском языке

Объединяет эти письма не только схожий сценарий рассылки и то, что они не похожи на автоматически сгенерированные. Заголовки писем также имеют одну и ту же структуру. Кроме того, сообщения приходят с ограниченного набора IP-адресов. Это означает, что они являются частью одной большой вредоносной почтовой кампании.

«Agent Tesla — очень популярный стилер, используемый для кражи паролей и других учётных данных. Он известен с 2014 года и широко используется в массовых атаках. Однако в этой кампании злоумышленники взяли на вооружение приёмы, типичные для целевых атак. Письма создавались под конкретные компании и мало чем отличались от легитимных».

Узнать больше об Agent Tesla можно в полный отчёте на Securelist:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Чтобы защититься от подобных рассылок, рекомендуются следующие меры безопасности:

- обучать сотрудников правилам информационной безопасности, регулярно проводить тренинги, в том числе посвящённые безопасному обращению с электронной почтой;

- установить специализированную защиту почтовых серверов с функциями борьбы с фишингом, спамом и детектирования вредоносного ПО.

Для просмотра ссылки необходимо нажать

Вход или Регистрация