Как показало новое исследование, у администраторов крупных сетевых ресурсов есть очень мало времени на защиту от новых брешей в безопасности их систем.

Как только информация о новых уязвимостях публикуется в Сети, поиск по ним злоумышленники начинают в течение 15 минут. На это дело не нужны профессионалы. Первичные данные могут собирать дилетанты, которые затем продают собранную информацию в даркнете.

Согласно отчёту Incident Response Report 2022 компании Unit 42, хакеры постоянно следят за объявлениями разработчиков и исследователей по вопросам безопасности, которые касаются обнаружения уязвимостей. «Отчёт об угрозах 2022 Attack Surface Management обнаружил, что злоумышленники обычно начинают сканирование уязвимостей в течение 15 минут после объявления CVE», — говорится в сопутствующем сообщении в блоге компании.

Первые попытки эксплуатации новых уязвимостей начинают наблюдаться в течение нескольких часов после публичного раскрытия, что позволяет злоумышленникам получать доступ к атакуемым ресурсам до того, как будут установлены патчи с исправлениями. Как пример этого аналитики приводят скорость реакции хакеров на уязвимость CVE-2022-1388 в продуктах BIG-IP компании F5. Об уязвимости было сообщено 4 мая 2022 года, и спустя 10 часов после публикации было зафиксировано 2552 попытки сканирования и эксплуатации уязвимости.

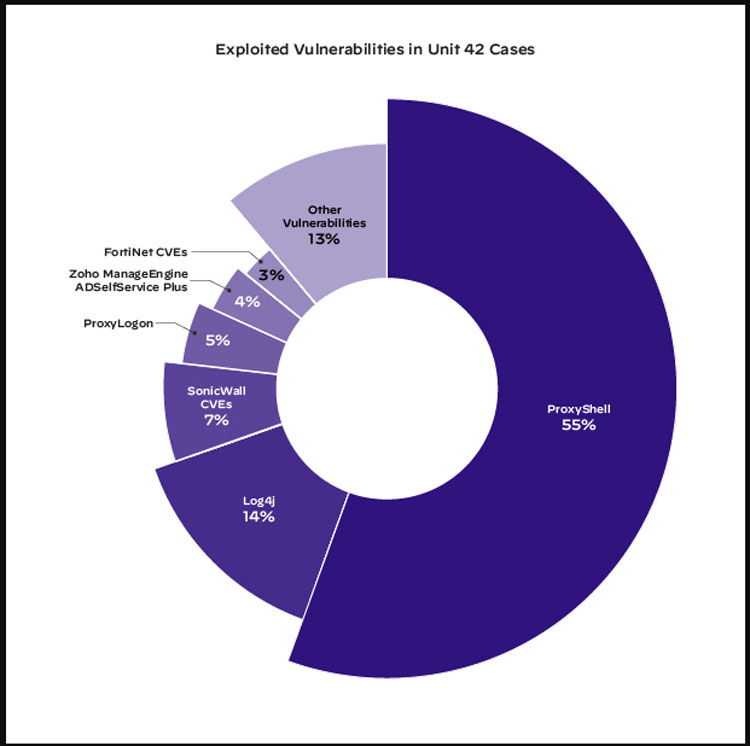

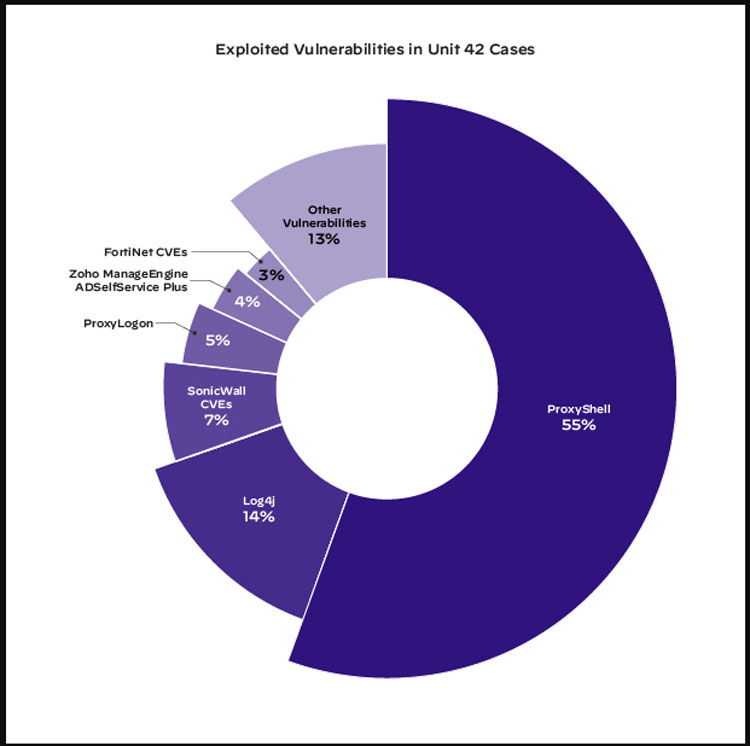

Анализ методов атаки также дал интересную картину. Отчёт сообщает, что в первой половине 2022 года наиболее эксплуатируемыми уязвимостями для доступа к системам была цепочка эксплойтов

Забавно отметить, но «уязвимость десятилетий» —

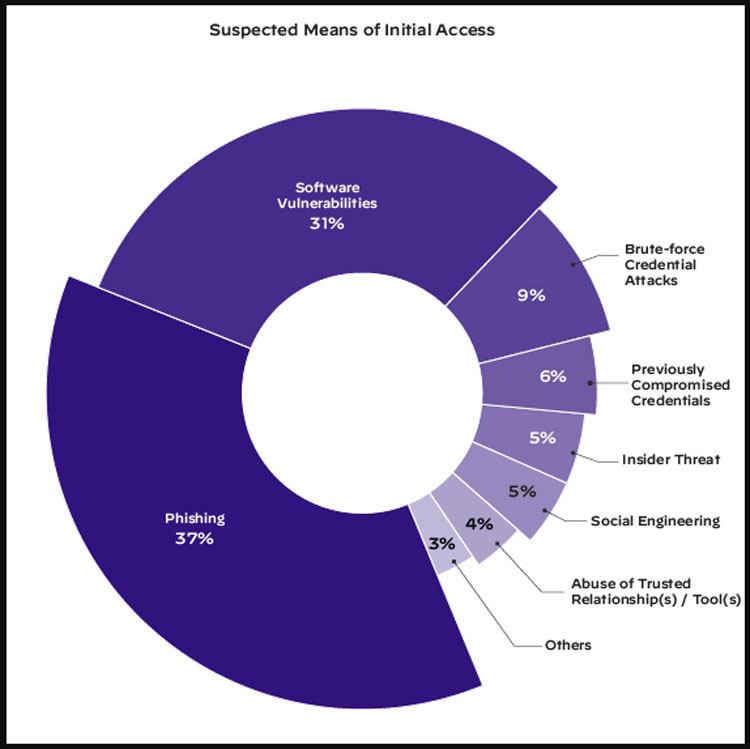

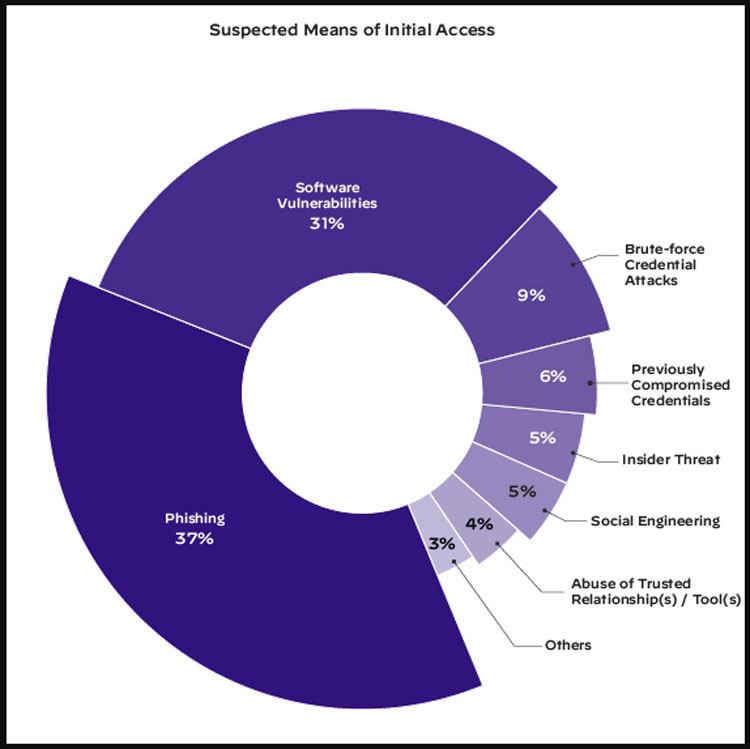

Что касается первого входа в уязвимые системы, то примерно треть случаев приходится на дыры в программном обеспечении. Фишинг позволяет войти в 37 % случаев взлома. Ещё 15 % приходится суммарно на «брутальный» вход и компрометацию учётных данных. Методы социальной инженерии и подкуп дают ещё 10 % случаев входа. Из этого следует, что гонка за временем при установке заплаток важна только для серьёзных сетей, тогда как обычные пользователи расстаются с конфиденциальными данными преимущественно либо по халатности, либо по невнимательности.

Как только информация о новых уязвимостях публикуется в Сети, поиск по ним злоумышленники начинают в течение 15 минут. На это дело не нужны профессионалы. Первичные данные могут собирать дилетанты, которые затем продают собранную информацию в даркнете.

Согласно отчёту Incident Response Report 2022 компании Unit 42, хакеры постоянно следят за объявлениями разработчиков и исследователей по вопросам безопасности, которые касаются обнаружения уязвимостей. «Отчёт об угрозах 2022 Attack Surface Management обнаружил, что злоумышленники обычно начинают сканирование уязвимостей в течение 15 минут после объявления CVE», — говорится в сопутствующем сообщении в блоге компании.

Первые попытки эксплуатации новых уязвимостей начинают наблюдаться в течение нескольких часов после публичного раскрытия, что позволяет злоумышленникам получать доступ к атакуемым ресурсам до того, как будут установлены патчи с исправлениями. Как пример этого аналитики приводят скорость реакции хакеров на уязвимость CVE-2022-1388 в продуктах BIG-IP компании F5. Об уязвимости было сообщено 4 мая 2022 года, и спустя 10 часов после публикации было зафиксировано 2552 попытки сканирования и эксплуатации уязвимости.

Анализ методов атаки также дал интересную картину. Отчёт сообщает, что в первой половине 2022 года наиболее эксплуатируемыми уязвимостями для доступа к системам была цепочка эксплойтов

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, на которую пришлось 55 % всех зарегистрированных случаев взлома. ProxyShell представляет собой атаку с объединением трёх уязвимостей: CVE-2021-34473, CVE-2021-34523 и CVE-2021-31207.Забавно отметить, но «уязвимость десятилетий» —

Для просмотра ссылки необходимо нажать

Вход или Регистрация

— оказалась только на втором месте с долей 14 %. Ещё 7 % атак — это вариации SonicWall, 5 % — ProxyLogon, а RCE в Zoho ManageEngine ADSelfService Plus использовался в 3 % случаев. Нетрудно заметить, что в основном эксплуатируются не совсем новые уязвимости. Техника уже наработана и не требует много умений. Но это не означает, что новые уязвимости условно безопасны. Прежде всего, это дыры в самых защищённых системах, администраторы которых быстрее всего реагируют на угрозы. Именно такие системы в первые часы атакуют профессиональные хакеры в надежде на запоздалую реакцию администраторов.

Что касается первого входа в уязвимые системы, то примерно треть случаев приходится на дыры в программном обеспечении. Фишинг позволяет войти в 37 % случаев взлома. Ещё 15 % приходится суммарно на «брутальный» вход и компрометацию учётных данных. Методы социальной инженерии и подкуп дают ещё 10 % случаев входа. Из этого следует, что гонка за временем при установке заплаток важна только для серьёзных сетей, тогда как обычные пользователи расстаются с конфиденциальными данными преимущественно либо по халатности, либо по невнимательности.

Для просмотра ссылки необходимо нажать

Вход или Регистрация