Группировка кибервымогателей ShadowSyndicate теперь ищет в Сети серверы, уязвимые к CVE-2024-23334.

Эта брешь представляет собой возможность обхода директории (directory traversal) в Python-библиотеке aiohttp. Aiohttp — библиотека с открытым исходным кодом, которую писали поверх Asyncio, I/O-фреймворка Python.

Задача aiohttp — обрабатывать большие объёмы HTTP-запросов без классической многопоточной сети. Aiohttp используют веб-девелоперы и бэкенд-инженеры, разрабатывающие высокопроизводительные приложения. 28 февраля 2024 года вышла версия aiohttp под номером 3.9.2, устраняющая уязвимостьCVE-2024-23334 (затрагивает 3.9.1 и более старые релизы).

С помощью эксплойта злоумышленники могут удалённо получить доступ к файлам на уязвимых серверах. Причина бреши кроется в некорректной валидации, когда функция «follow_symlinks» настроена на «True» для статичных маршрутов. 27 февраля один из исследователей выложил на GitHub демонстрационный эксплойт (proof-of-concept, PoC) для CVE-2024-23334.

Более того, в начале марта на YouTube появился ролик с пошаговой инструкцией по эксплуатации. Согласно новому отчёту Cyble, 29 февраля сканеры компании зафиксировали попытки пробить серверы с помощью CVE-2024-23334. Источники атак — пять IP-адресов, о которых ранее сообщала Group-IB, связывая их с киберпреступниками из ShadowSyndicate.

Группа ShadowSyndicate актива с июля 2022 года, ей приписывают распространение таких вредоносов, как Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus и Play.

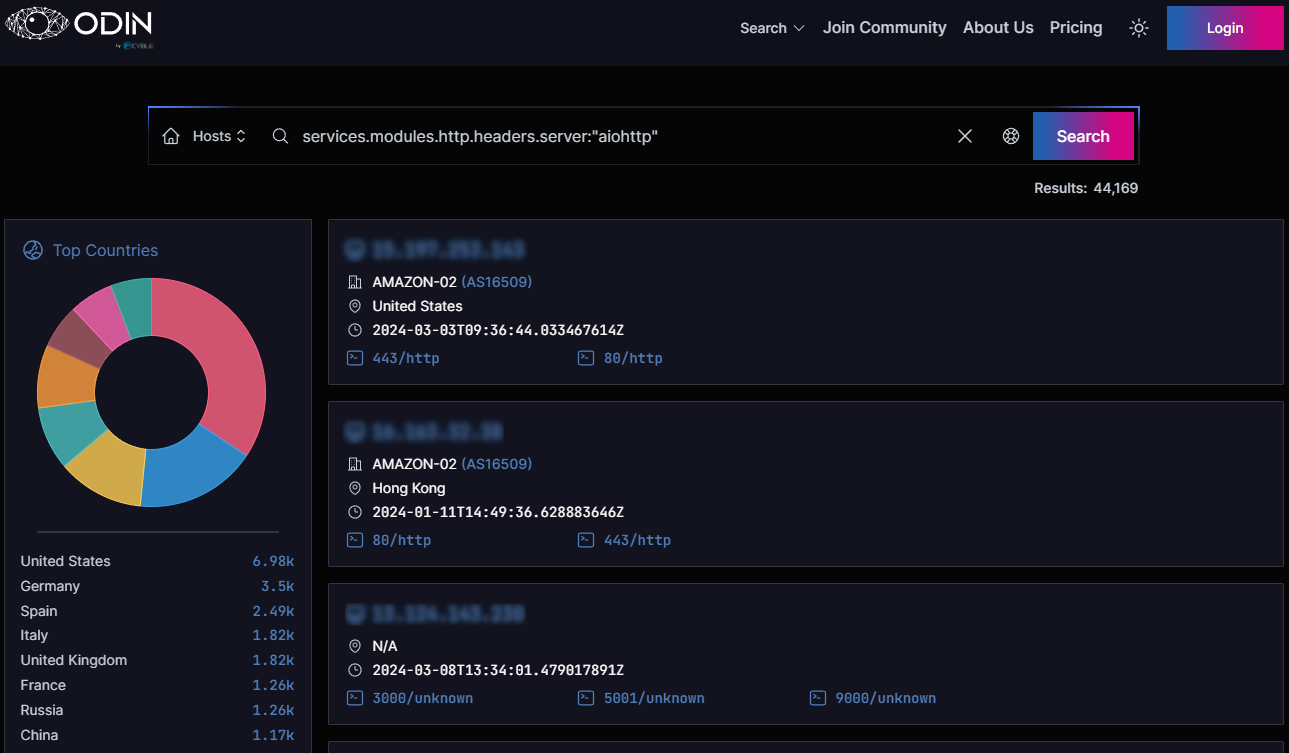

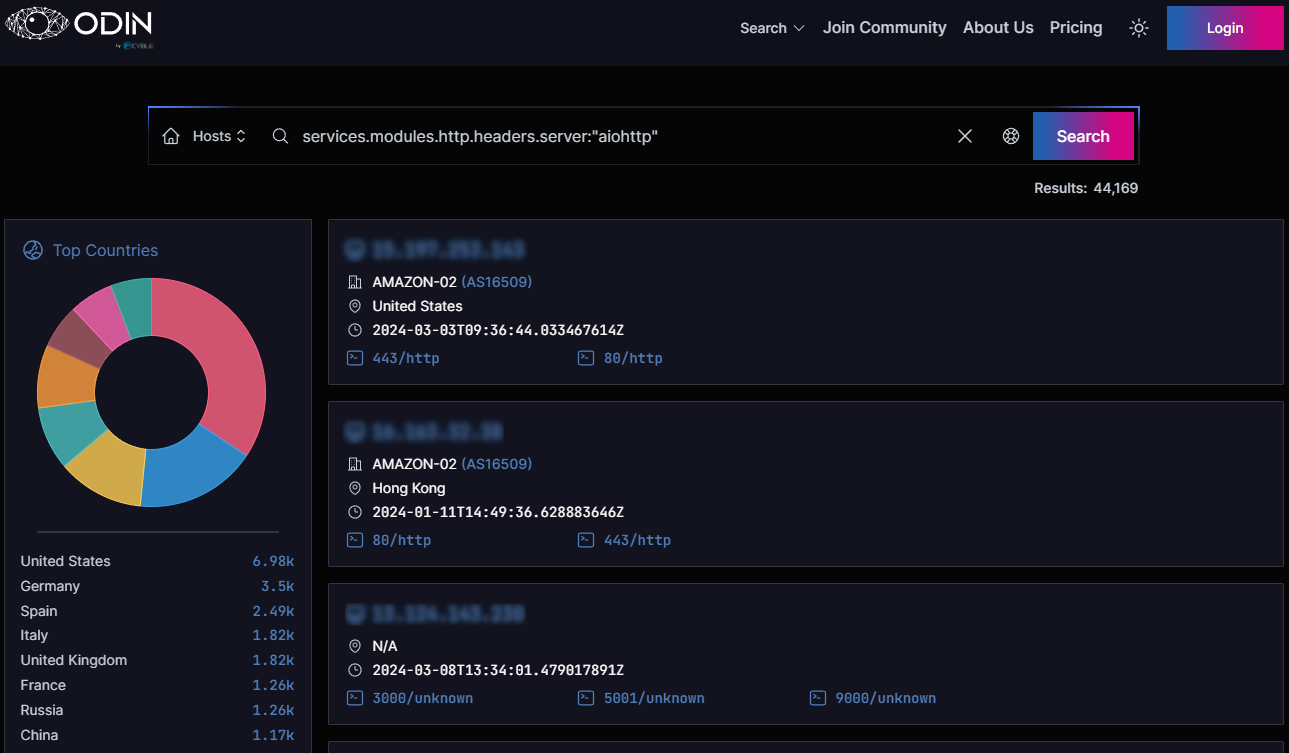

Как показывает ODIN, на данный момент в Сети находятся приблизительно 44 170 установок с дырявой версией aiohttp. Большинство расположены в США (15,8%), за которыми идут Германия (8%), Испания (5,7%), Великобритания, Италия, Франция, Россия и Китай.

Эта брешь представляет собой возможность обхода директории (directory traversal) в Python-библиотеке aiohttp. Aiohttp — библиотека с открытым исходным кодом, которую писали поверх Asyncio, I/O-фреймворка Python.

Задача aiohttp — обрабатывать большие объёмы HTTP-запросов без классической многопоточной сети. Aiohttp используют веб-девелоперы и бэкенд-инженеры, разрабатывающие высокопроизводительные приложения. 28 февраля 2024 года вышла версия aiohttp под номером 3.9.2, устраняющая уязвимостьCVE-2024-23334 (затрагивает 3.9.1 и более старые релизы).

С помощью эксплойта злоумышленники могут удалённо получить доступ к файлам на уязвимых серверах. Причина бреши кроется в некорректной валидации, когда функция «follow_symlinks» настроена на «True» для статичных маршрутов. 27 февраля один из исследователей выложил на GitHub демонстрационный эксплойт (proof-of-concept, PoC) для CVE-2024-23334.

Более того, в начале марта на YouTube появился ролик с пошаговой инструкцией по эксплуатации. Согласно новому отчёту Cyble, 29 февраля сканеры компании зафиксировали попытки пробить серверы с помощью CVE-2024-23334. Источники атак — пять IP-адресов, о которых ранее сообщала Group-IB, связывая их с киберпреступниками из ShadowSyndicate.

Группа ShadowSyndicate актива с июля 2022 года, ей приписывают распространение таких вредоносов, как Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus и Play.

Как показывает ODIN, на данный момент в Сети находятся приблизительно 44 170 установок с дырявой версией aiohttp. Большинство расположены в США (15,8%), за которыми идут Германия (8%), Испания (5,7%), Великобритания, Италия, Франция, Россия и Китай.

Для просмотра ссылки необходимо нажать

Вход или Регистрация