Вступить в наш чат

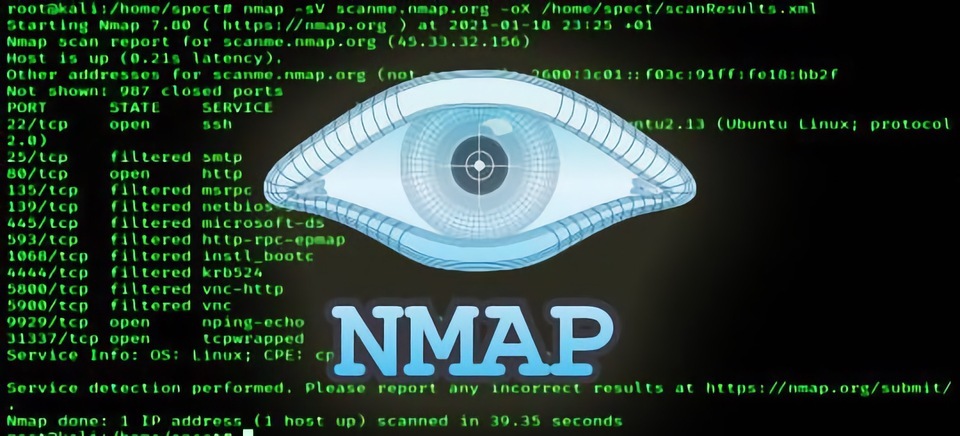

Network Mapper - утилита, которую любят хакеры, системные администраторы и даже Голливуд (в фильме «Матрица» при взломе используется именно NMAP). В этой статье мы расскажем об этом бесплатном и необходимом инструменте, который вам точно понравится.

NMAP — сетевой сканер, созданный Гордоном Лайоном, который помогает осуществлять анализ сети, сканировать ее и выявлять подключения. NMAP в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение успешно, то вы можете узнать версию программного обеспечения, открытые порты и даже найти уязвимости, которые затем можно использовать. В этом и заключается сила NMAP или Network Mapper. Программа совместима со всеми операционными системами, включая Windows, Mac и Linux. Мы же покажем его в действии на примере Kali Linux. Давайте приступим.

Мы не будем останавливаться на установке утилиты, информация об этом доступна в Интернете, перейдём сразу к работе NMAP.

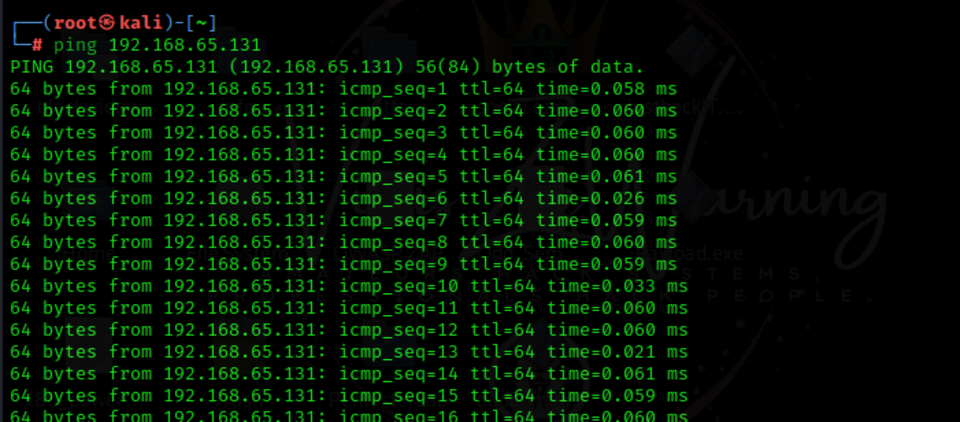

Пингуем все доступные хосты в нашей сети

Итак, чтобы пропинговать устройство в любой сети, мы должны просто набрать следующую команду:

ping <ip address>

Мы проверили, работает ли устройство или нет.

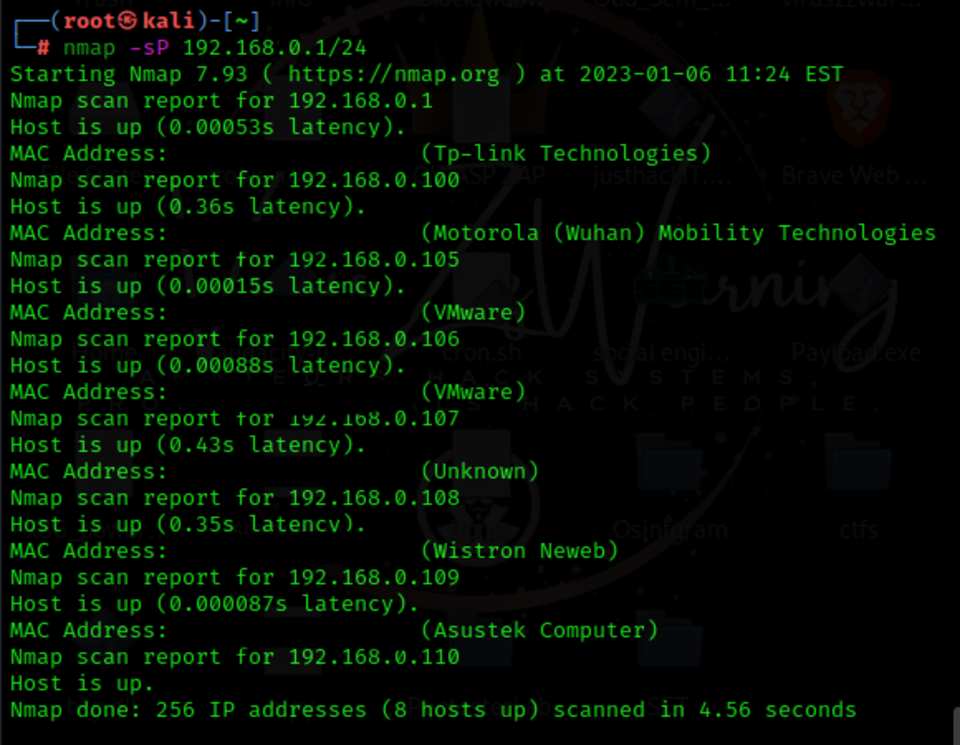

Но что, если мы хотим просканировать всю сеть и определить, какие устройства работают в нашей сети?

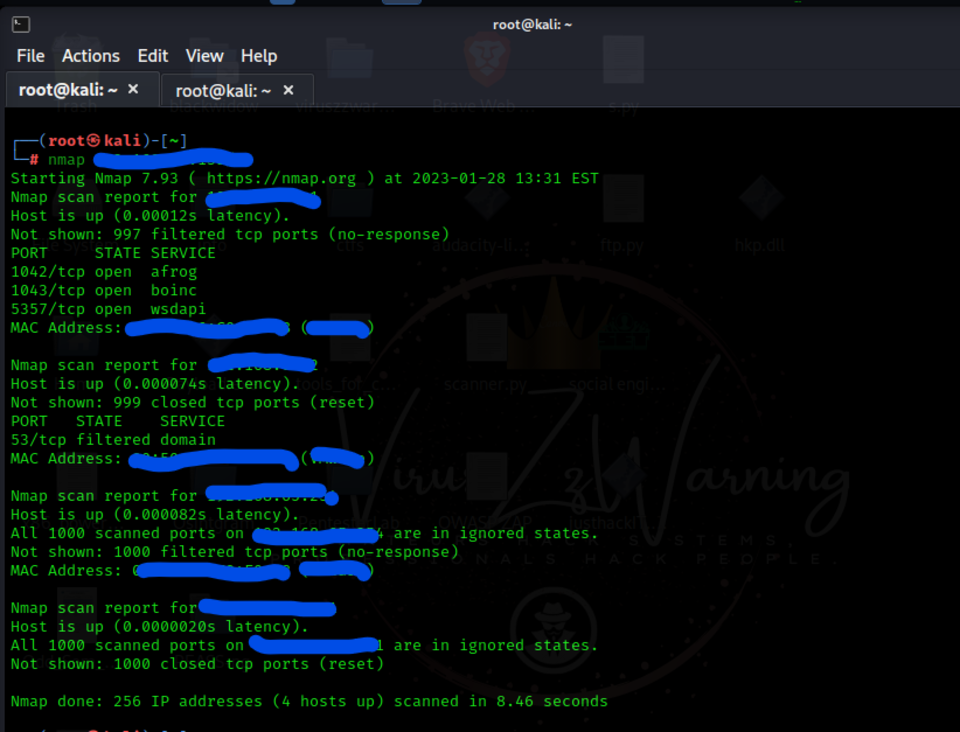

Предположим, что наша домашняя сеть — 192.106.54.2/24, что означает 254 конечных точек или хостов, доступных в нашей сети. Для обычного пользователя невозможно их всех проверить, что нельзя сказать про NMAP, которая сканирует всю сеть и показывает, какой хост работает. Для этого введём команду:

nmap -sP <ip address>

Хакеру недостаточно знать лишь какие хосты работают, нужна дополнительная информация. Вторым шагом мы ищем открытые порты.

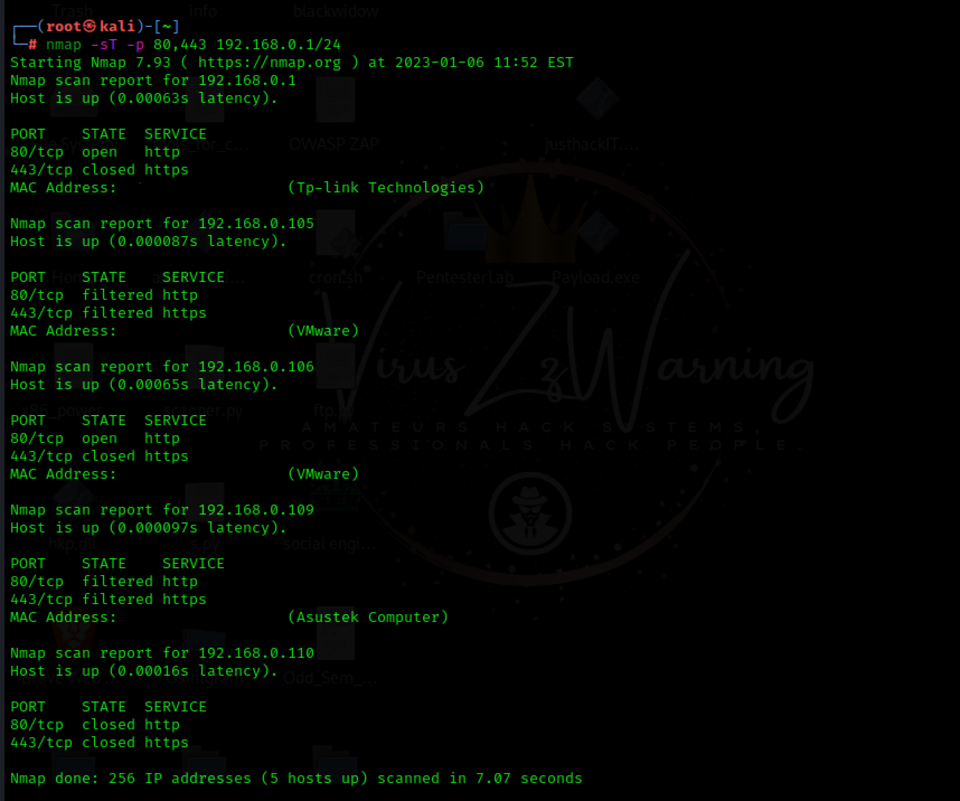

Проверка открытых портов

Допустим, мы хотим взломать веб-сайт и найти все конечные точки сети, на которых запущен этот сайт.

Что мы будем искать?

Обычно мы рассматриваем порты 80 или 443, так как они чаще всего открыты на сервере.

Для того, чтобы узнать наверняка используем следующую команду:

nmap -sT -p 80,443 <ip address>

Здесь -sT — это тип сканирования портов, называемый TCP-соединением, которое выполняет трехстороннее рукопожатие и предоставляет нам эти результаты.

Режим скрытности NMAP

Какова цель этого режима?

Скрытый режим необходим, потому что в некоторых случаях команды NMAP могут действовать навязчиво, а меры безопасности, такие как брандмауэр или IDS, могут блокировать дальнейшее выполнение запроса. Именно поэтому, мы будем использовать следующую команду:

nmap -sS -p <ports> <ip address>

Скрытое сканирование также известно как сканирование SYN, оно используется, чтобы избежать трехсторонних рукопожатий и брандмауэров для успешного завершения команды. Однако, сейчас нет полной уверенности, что вы все равно не попадёте в брандмауэры, используя метод скрытого сканирования.

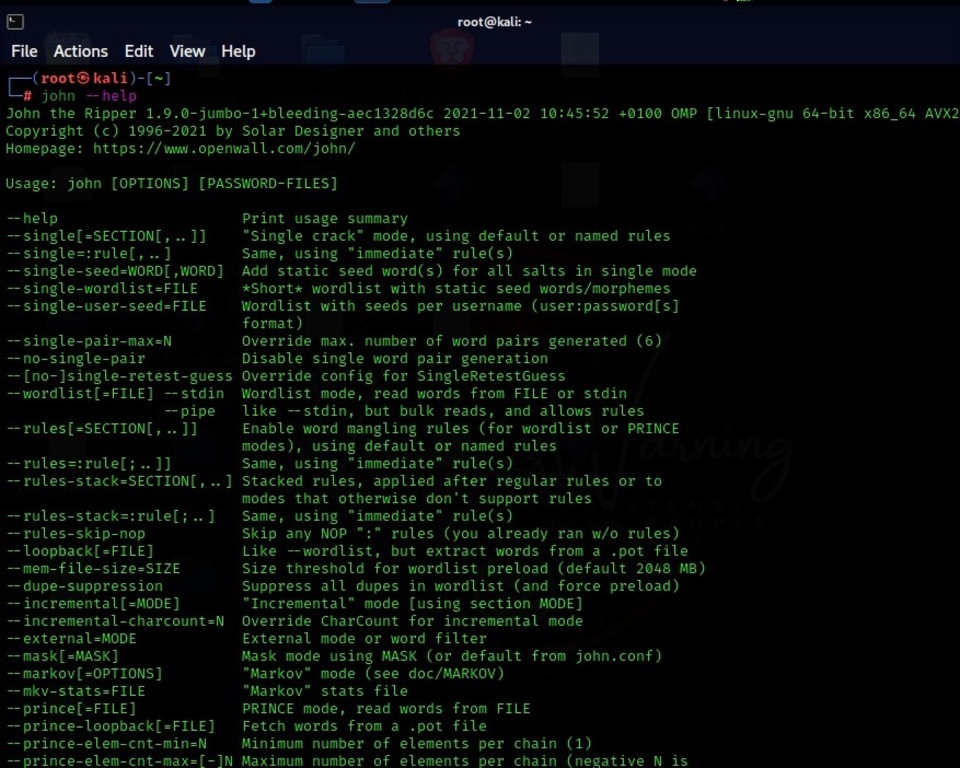

Руководство по NMAP

Nmap имеет в своём арсенале большой набор функций, которые вы можете использовать для сканирования. Введите следующую команду, и программа предоставит вам весь список:

man nmap

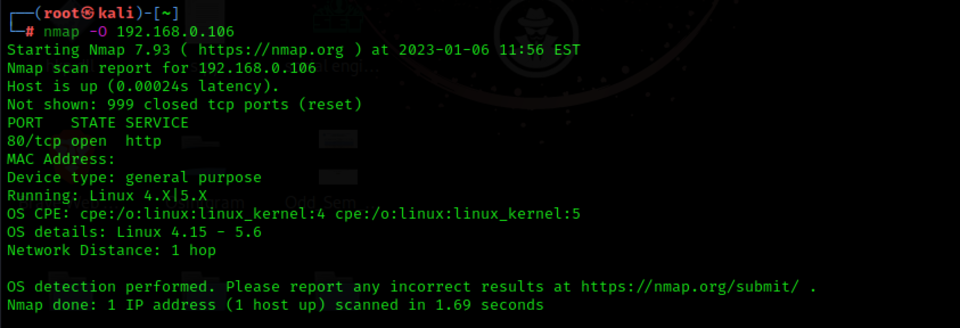

Чтобы узнать, какую операционную систему использует ваша цель, просто напишите:

nmap -O <ipaddress>

Программа предоставит вам подробную информацию о системе вашей цели, а также сообщит, какие порты открыты.

NMAP-скрипты

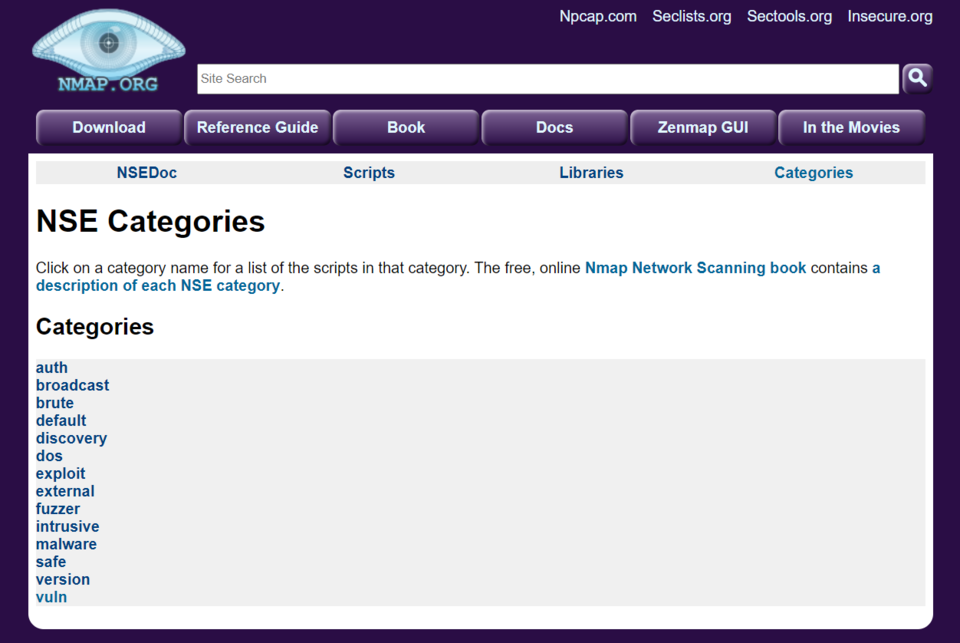

У NMAP есть ещё одна мощная и гибкая функция — свой скриптовый движок, который позволит вам писать скрипты.

Перед нами представлены все категории подсистемы сценариев NMAP. Выберем, например, категорию под названием «vuln», которая является уязвимостью. Теперь, при сканировании системы с этой категорией, программа сообщит вам, какие порты открыты и укажет уязвимости, которые есть в системе.

Если вы узнаете об уязвимости в какой-либо системе, то просто можете воспользоваться этим и получить контроль над всей системой.

nmap --script <script> <ip address>

В категории «vuln» есть несколько скриптов, но хакер не может проверить каждый скрипт. Для этого можно просто ввести nmap --script vuln 10.13.1.82. NMAP будет пробовать каждый элемент в списке, пока не найдет фактическую уязвимость в системе. Этот пример был для скриптов в категории «vuln». Вы же можете сделать это с любой категорией, просто выполнив следующую команду:

nmap --script <script category> <ip address>

Заключение:

Это был всего лишь краткий обзор NMAP. Мы рассмотрели сканирование портов NMAP и примеры использования данной программы. Но на самом деле NMAP имеет множество других функций сканирования, и если вы хотите их освоить, продолжайте экспериментировать. Практикуйтесь, и тогда результат не заставит себя ждать. Желаем успехов!