Предварительные условия и ограничения:

Предварительные условия:

- В этом руководстве предполагается, что у вас уже есть доступ к некоторому (Windows/Linux/macOS) портативному компьютеру (в идеале это не рабочее/совместное устройство) и базовое понимание того, как работают компьютеры.

- Наберитесь терпения, так как этот процесс может занять несколько недель, если вы хотите просмотреть весь контент.

- Выделите немного свободного времени, которое можно посвятить этому процессу (в зависимости от того, какой маршрут вы выберете).

- Будьте готовы прочитать много ссылок (обязательно прочитайте), руководств (не пропускайте их) и учебных пособий (не пропускайте их тоже).

- Не будь злым (на этот раз по-настоящему)

Для просмотра ссылки необходимо нажать Вход или Регистрация.

- Поймите, что не существует общего пути, который был бы одновременно быстрым и легким.

Ограничения:

Данное руководство не предназначено для:- Создание ботов-аккаунтов любого типа.

- Создание учетных записей для выдачи себя за существующих людей (например, для кражи личных данных).

- Помощь злоумышленникам в осуществлении неэтичной, преступной или незаконной деятельности (например, троллинга, преследования, дезинформации, дезинформации, преследования, издевательств или мошенничества).

- Использование несовершеннолетними.

Введение:

TLDR для всего руководства: «Странная игра. Единственный выигрышный ход – не играть»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Создать учетную запись в социальной сети под псевдонимом или именем исполнителя/бренда очень просто. И в большинстве случаев этого достаточно, чтобы защитить вашу личность как следующего Джорджа Оруэлла. Есть много людей, использующих псевдонимы по всему Facebook/Instagram/Twitter/LinkedIn/TikTok/Snapchat/Reddit/… Но подавляющее большинство из них не являются анонимными, и местные полицейские могут легко отследить их настоящую личность, случайно. люди из сообщества OSINT

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(разведка с открытым исходным кодом) и троллят

Для просмотра ссылки необходимо нажать

Вход или Регистрация

на 4chan

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Это хорошо, поскольку большинство преступников/троллей не разбираются в технологиях и обычно их легко идентифицировать. Но это также ужасно, поскольку большинство политических диссидентов, правозащитников и информаторов также можно довольно легко выследить.

Целью данного руководства является введение в различные методы деанонимизации, методы отслеживания, методы проверки личности, а также дополнительные рекомендации по безопасному созданию и поддержанию разумно и по-настоящему анонимных онлайн-личностей, включая учетные записи в социальных сетях. Это включает в себя основные платформы, а не только те, которые обеспечивают конфиденциальность.

Важно понимать, что целью этого руководства является анонимность, а не просто конфиденциальность. Многие рекомендации, которые вы найдете здесь, также помогут вам улучшить вашу конфиденциальность и безопасность, даже если вы не заинтересованы в анонимности. Методы и инструменты, используемые для обеспечения конфиденциальности, безопасности и анонимности, во многом совпадают, но в какой-то момент они различаются:

- Конфиденциальность – это когда люди знают, кто вы, но не знают, что вы делаете.

- Анонимность – это когда люди знают, что вы делаете, но не знают, кто вы

Для просмотра ссылки необходимо нажать Вход или Регистрация.

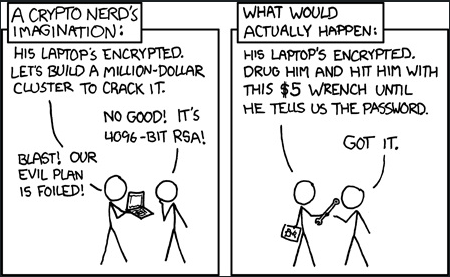

Поможет ли вам это руководство защитить себя от АНБ, ФСБ, Марка Цукерберга или Моссада, если они попытаются вас найти? Вероятно, нет… Моссад будет заниматься «вещами Моссада»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и, вероятно, найдет вас, как бы вы ни старались скрыться

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Прежде чем идти дальше, вы должны рассмотреть свою модель угроз

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Поможет ли это руководство защитить вашу конфиденциальность от исследователей OSINT, таких как Bellingcat

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, троллей Doxing

Для просмотра ссылки необходимо нажать

Вход или Регистрация

на 4chan

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и других, у которых нет доступа к набору инструментов АНБ? Более вероятно. Хотя мы не были бы так уверены насчет 4chan.Вот базовая упрощенная модель угроз для этого руководства:

(Обратите внимание, что шутки о «магических амулетах/подводной лодке/фальсификации собственной смерти» цитируются из превосходной статьи Джеймса Миккенса «Этот мир наш», 2014 г.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

).Отказ от ответственности: Шутки в сторону (магический амулет…). Конечно, существуют и продвинутые способы смягчения атак на таких продвинутых и опытных противников, но они выходят за рамки данного руководства. Крайне важно понимать ограничения модели угроз, описанной в этом руководстве. И поэтому это руководство не будет увеличиваться вдвое, чтобы помочь с этими расширенными мерами по снижению риска, поскольку это слишком сложно и потребует чрезвычайно высокого уровня знаний и навыков, чего не ожидается от целевой аудитории этого руководства.

EFF предлагает несколько сценариев безопасности, которые вам следует учитывать в зависимости от вашей деятельности. Хотя некоторые из этих советов могут выходить за рамки данного руководства (больше о конфиденциальности, чем об анонимности), их все равно стоит прочитать в качестве примеров. См.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Если вы хотите углубиться в моделирование угроз, см.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Вы можете подумать, что это руководство не имеет законного использования, но существует множество

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, таких как:- Уклонение от онлайн-цензуры

Для просмотра ссылки необходимо нажать Вход или Регистрация

- Уклонение от онлайн-угнетения

- Уклонение от онлайн-преследований, доксинга и преследований

- Уклонение от незаконного государственного надзора в Интернете

- Анонимное онлайн-информирование о нарушениях

- Анонимный онлайн-активизм

- Анонимная онлайн-журналистика

- Анонимная онлайн-юридическая практика

- Анонимная онлайн-академическая деятельность (например, доступ к научным исследованиям, если такие ресурсы заблокированы). См. примечание ниже.

- …

Наконец, используйте его на свой страх и риск. Все, что здесь содержится, не является юридической консультацией, и перед использованием вам следует проверить соответствие местному законодательству (IANAL

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). «Доверяй, но проверяй»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

всю информацию самостоятельно (или еще лучше: «Никогда не доверяй, всегда проверяй»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). Мы настоятельно рекомендуем вам получить необходимую информацию и в случае сомнений без колебаний сверять любую информацию, содержащуюся в этом руководстве, с внешними источниками. Пожалуйста, сообщайте нам о любых замеченных вами ошибках, поскольку мы приветствуем критику. Даже резкая, но обоснованная критика приветствуется и приведет к как можно более быстрому внесению необходимых исправлений.Понимание некоторых основ того, как некоторая информация может привести к вам и как смягчить последствия:

Есть много способов отслеживать вас, помимо файлов cookie и рекламы браузера, вашей электронной почты и номера телефона. И если вы думаете, что вас могут найти только Моссад или АНБ/ФСБ, вы ошибаетесь.Во-первых, вы также можете рассмотреть эти более общие ресурсы по конфиденциальности и безопасности, чтобы узнать больше основ:

- Новая нефть*:

Для просмотра ссылки необходимо нажать Вход или РегистрацияДля просмотра ссылки необходимо нажать Вход или Регистрация

- Видео Techlore*:

Для просмотра ссылки необходимо нажать Вход или РегистрацияДля просмотра ссылки необходимо нажать Вход или Регистрация

- Руководства по конфиденциальности:

Для просмотра ссылки необходимо нажать Вход или РегистрацияДля просмотра ссылки необходимо нажать Вход или Регистрация

- Инструменты конфиденциальности*:

Для просмотра ссылки необходимо нажать Вход или РегистрацияДля просмотра ссылки необходимо нажать Вход или Регистрация

Если вы пропустили их, вам все равно стоит рассмотреть возможность просмотра этого плейлиста YouTube из проекта Techlore Go Incognito (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) в качестве введения, прежде чем идти дальше:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

[

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. В этом руководстве будут рассмотрены многие темы видеороликов этого плейлиста с более подробной информацией и ссылками, а также некоторые дополнительные темы, не затронутые в этой серии. На просмотр всего этого у вас уйдет 2-3 часа.Вот неисчерпывающий список некоторых из множества способов, которыми вас можно отследить и деанонимизировать:

Ваша сеть:

Ваш IP-адрес:

Отказ от ответственности: весь этот абзац посвящен вашему общедоступному IP-адресу в Интернете, а не IP-адресу вашей локальной сети.Ваш IP-адрес

Для просмотра ссылки необходимо нажать

Вход или Регистрация

— самый известный и очевидный способ отслеживания. Этот IP-адрес — это IP-адрес, который вы используете в источнике. Здесь вы подключаетесь к Интернету. Этот IP-адрес обычно предоставляется вашим интернет-провайдером (провайдером Интернет-услуг) (xDSL, мобильный, кабельный, оптоволоконный, кафе, бар, друг, сосед). В большинстве стран действуют правила хранения

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, которые требуют ведения журналов того, кто какой IP-адрес использует в определенное время/дату, на срок до нескольких лет или на неопределенный срок. Ваш интернет-провайдер может сообщить третьей стороне, что вы использовали определенный IP-адрес в определенную дату и время, спустя годы после этого. Если этот IP-адрес (исходный) в какой-либо момент по какой-либо причине станет известен, его можно использовать для прямого отслеживания вас. Во многих странах вы не сможете получить доступ в Интернет, не предоставив провайдеру какую-либо форму идентификации (адрес, идентификатор, настоящее имя, адрес электронной почты…).Излишне говорить, что большинство платформ (например, социальных сетей) также сохраняют (иногда на неопределенный срок) IP-адреса, которые вы использовали для регистрации и входа в их службы.

Вот несколько онлайн-ресурсов, которые вы можете использовать, чтобы прямо сейчас найти некоторую информацию о вашем текущем общедоступном IP-адресе :

- Найдите свой IP:

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

Для просмотра ссылки необходимо нажать Вход или Регистрация(Бонус: проверьте свой IP на наличие утечек DNS)

-

- Найдите свой IP-адрес или местоположение любого IP-адреса:

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

- Узнайте, является ли IP «подозрительным» (в черных списках) или загружал «вещи» на каких-то публичных ресурсах:

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

Для просмотра ссылки необходимо нажать Вход или Регистрация(Относитесь к этому с долей скептицизма, он может не показать ничего интересного и имеет ограниченные источники данных. Это больше для развлечения, чем для чего-то серьезного.)

-

- Регистрационная информация об IP-адресе (скорее всего, о вашем интернет-провайдере или интернет-провайдере вашего подключения, который, скорее всего, знает, кто использует этот IP-адрес в любое время):

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

- Проверьте наличие открытых сервисов или открытых устройств на IP-адресе (особенно если на нем есть негерметичные смарт-устройства):

-

Для просмотра ссылки необходимо нажать Вход или Регистрация(замените IP на свой IP или любой другой, либо измените в поле поиска, в этом примере IP — выходной узел Tor)

-

- Различные инструменты для проверки вашего IP-адреса, такие как средства проверки черных списков и многое другое:

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

- Хотите знать, подключены ли вы через Tor?

-

Для просмотра ссылки необходимо нажать Вход или Регистрация

-

- Использование общедоступного сервиса Wi-Fi (бесплатно).

- Использование анонимной сети Tor

Для просмотра ссылки необходимо нажать Вход или Регистрация(бесплатно).

- Использование услуг VPN

Для просмотра ссылки необходимо нажать Вход или Регистрацияанонимно (анонимно с оплатой наличными или Monero).

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Все это будет объяснено позже в этом руководстве.

Ваши DNS и IP запросы:

DNS означает «Система доменных имен»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и представляет собой службу, используемую вашим браузером (и другими приложениями) для поиска IP-адресов службы. Это огромный «список контактов» (телефонная книга для пожилых людей), который работает так же, как запрос имени и возвращает номер, по которому можно позвонить. За исключением того, что вместо этого он возвращает IP.Каждый раз, когда ваш браузер хочет получить доступ к определенной службе, например Google, через

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Ваш браузер (Chrome или Firefox) запросит службу DNS, чтобы найти IP-адреса веб-серверов Google.Вот видео, наглядно объясняющее DNS, если вы уже заблудились:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Обычно служба DNS предоставляется вашим интернет-провайдером и автоматически настраивается сетью, к которой вы подключаетесь. На эту службу DNS также могут распространяться правила хранения данных или она будет просто вести журналы по другим причинам (например, сбор данных в рекламных целях). Таким образом, этот интернет-провайдер сможет рассказать обо всем, что вы делали в Интернете, просто просматривая эти журналы, которые, в свою очередь, могут быть предоставлены злоумышленнику. К счастью, для многих злоумышленников это также самый простой способ применить цензуру или родительский контроль с помощью блокировки DNS

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Предоставленные DNS-серверы предоставят вам другой адрес (отличный от реального) для некоторых веб-сайтов (например, перенаправление thepiratebay.org на какой-либо правительственный веб-сайт). Такая блокировка широко применяется во всем мире для определенных сайтов

Для просмотра ссылки необходимо нажать

Вход или Регистрация

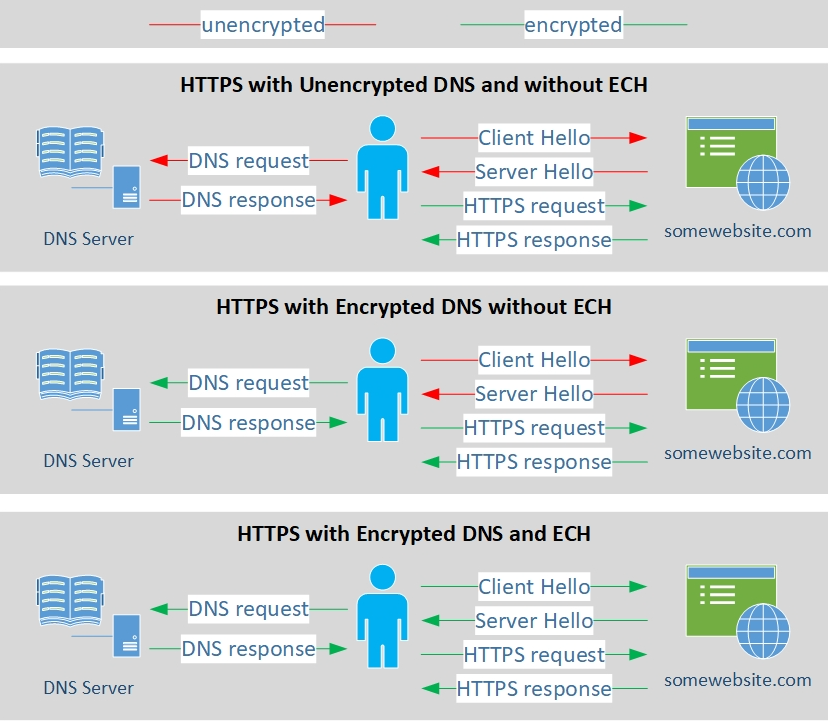

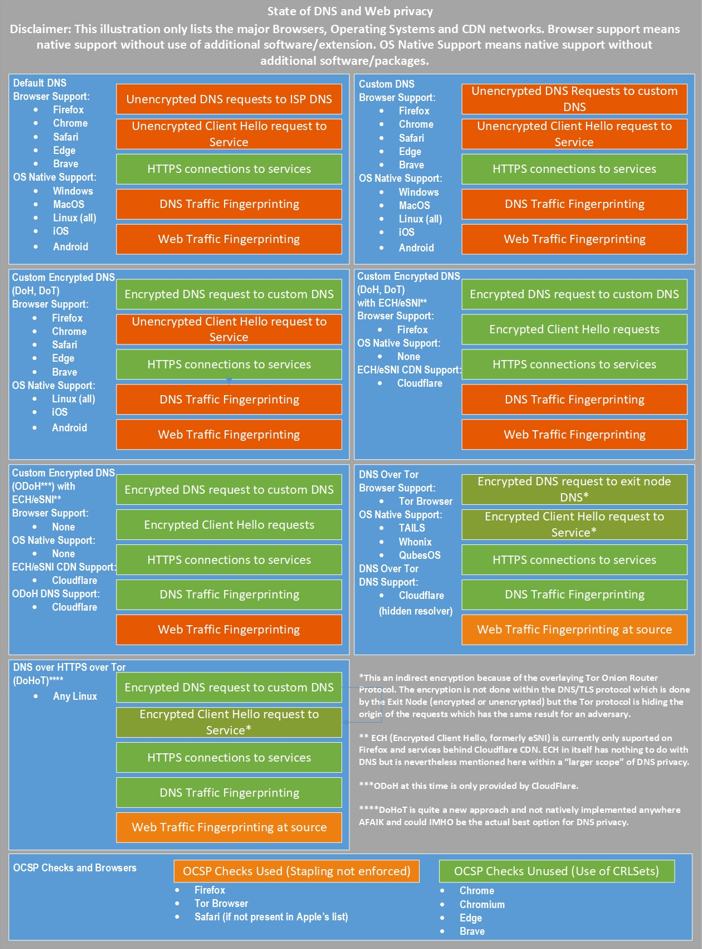

.Использование частной службы DNS или вашей собственной службы DNS может смягчить эти проблемы, но другая проблема заключается в том, что большинство этих DNS-запросов по умолчанию по-прежнему отправляются по сети в виде открытого текста (незашифрованного). Даже если вы просматриваете PornHub в окне инкогнито, используя HTTPS и частную службу DNS, вероятность того, что ваш браузер отправит незашифрованный DNS-запрос в виде открытого текста на некоторые DNS-серверы, по сути, спрашивает: «Так какой же IP-адрес у www.pornhub?» .com?».

Поскольку он не зашифрован, ваш интернет-провайдер и/или любой другой злоумышленник все равно могут перехватить (с помощью атаки «Человек посередине»

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) ваш запрос будет знать и, возможно, записать в журнал то, что искал ваш IP. Тот же интернет-провайдер также может вмешиваться в ответы DNS, даже если вы используете частный DNS. Делает использование частной службы DNS бесполезным.В качестве бонуса многие устройства и приложения будут использовать жестко закодированные DNS-серверы, минуя любые системные настройки, которые вы можете установить. Так обстоит дело, например, с большинством (70%) Smart TV и значительной частью (46%) игровых консолей

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Для этих устройств вам придется заставить их

Для просмотра ссылки необходимо нажать

Вход или Регистрация

прекратить использование жестко закодированной службы DNS, что может привести к тому, что они перестанут работать должным образом.Решением этой проблемы является использование зашифрованного DNS с использованием DoH (DNS через HTTPS

Для просмотра ссылки необходимо нажать

Вход или Регистрация

), DoT (DNS через TLS

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) с частным DNS-сервером (его можно разместить локально с помощью такого решения, как pi-hole

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, удаленно с помощью такое решение, как nextdns.io, или использование решений, предоставляемых вашим провайдером VPN или сетью Tor). Это должно помешать вашему интернет-провайдеру или какому-либо посреднику отслеживать ваши запросы… а может и нет.Небольшой промежуточный отказ от ответственности: это руководство не обязательно поддерживает или рекомендует услуги Cloudflare, даже если оно упоминается несколько раз в этом разделе для технического понимания.

К сожалению, протокол TLS, используемый в большинстве HTTPS-соединений в большинстве браузеров (среди них Chrome/Brave), снова пропускает доменное имя через рукопожатия SNI

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(это можно проверить здесь, в Cloudflare:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). На момент написания этого руководства только браузеры на базе Firefox поддерживали ECH (Encrypted Client Hello

Для просмотра ссылки необходимо нажать

Вход или Регистрация

ранее известный как eSNI

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) на некоторых веб-сайтах, которые шифруют все до конца (в дополнение к использованию безопасного частного DNS через TLS/HTTPS). и позволит вам скрыть ваши DNS-запросы от третьих лиц

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. По умолчанию эта опция также не включена, поэтому вам придется включить ее самостоятельно.

Помимо ограниченной поддержки браузера, только веб-службы и CDN

Для просмотра ссылки необходимо нажать

Вход или Регистрация

за Cloudflare CDN поддерживают ECH/eSNI на данном этапе

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Это означает, что ECH и eSNI не поддерживаются (на момент написания данного руководства) большинством основных платформ, таких как:- Amazon (включая AWS, Twitch…)

- Microsoft (включая Azure, OneDrive, Outlook, Office 365…)

- Google (включая Gmail, Google Cloud…)

- Apple (включая iCloud, iMessage…)

- Реддит

- YouTube

- Фейсбук

- Инстаграм

- Твиттер

- GitHub

- …

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и Китай

Для просмотра ссылки необходимо нажать

Вход или Регистрация

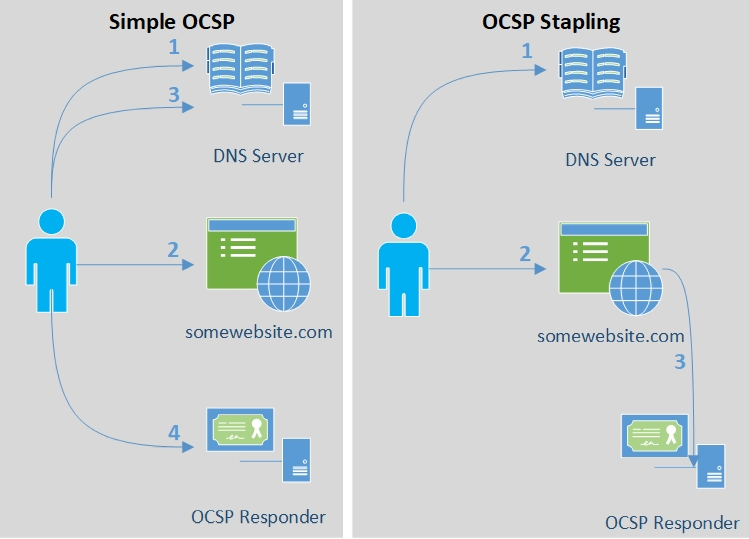

могут (непроверено, несмотря на статьи) блокировать рукопожатия ECH/eSNI на сетевом уровне, чтобы обеспечить возможность отслеживания и предотвращения обхода цензуры. Это означает, что вы не сможете установить HTTPS-соединение со службой, если не позволите им увидеть, что это было.На этом проблемы не заканчиваются. Часть проверки HTTPS TLS называется OCSP

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, и этот протокол, используемый браузерами на базе Firefox, будет передавать метаданные в виде серийного номера сертификата веб-сайта, который вы посещаете. Злоумышленник сможет легко определить, какой веб-сайт вы посещаете, сопоставив номер сертификата

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Эту проблему можно решить, используя сшивание

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. К сожалению, в браузере Firefox/Tor это включено, но не применяется по умолчанию. Но веб-сайт, который вы посещаете, также должен поддерживать его, и не все это поддерживают. С другой стороны, браузеры на базе Chromium используют другую систему под названием CRLSets

Для просмотра ссылки необходимо нажать

Вход или Регистрация

'53

Для просмотра ссылки необходимо нажать

Вход или Регистрация

которая, возможно, лучше.Вот список того, как различные браузеры ведут себя с OCSP:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Вот иллюстрация проблемы, с которой вы можете столкнуться в браузерах на базе Firefox:

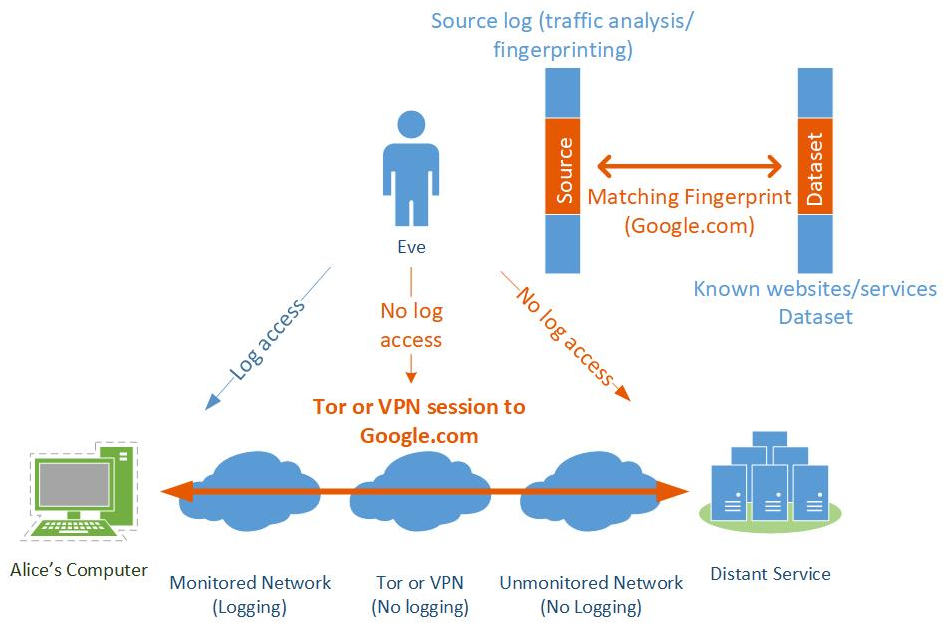

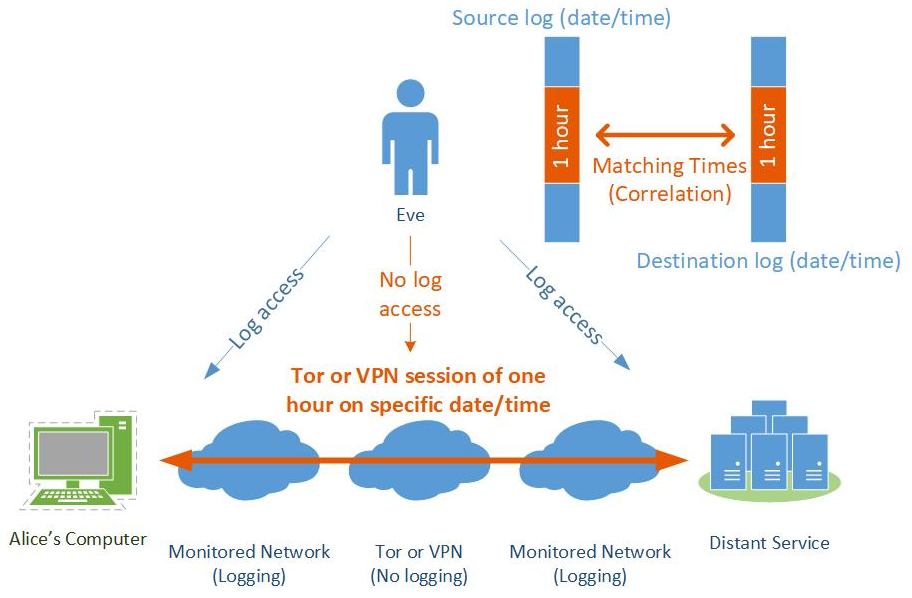

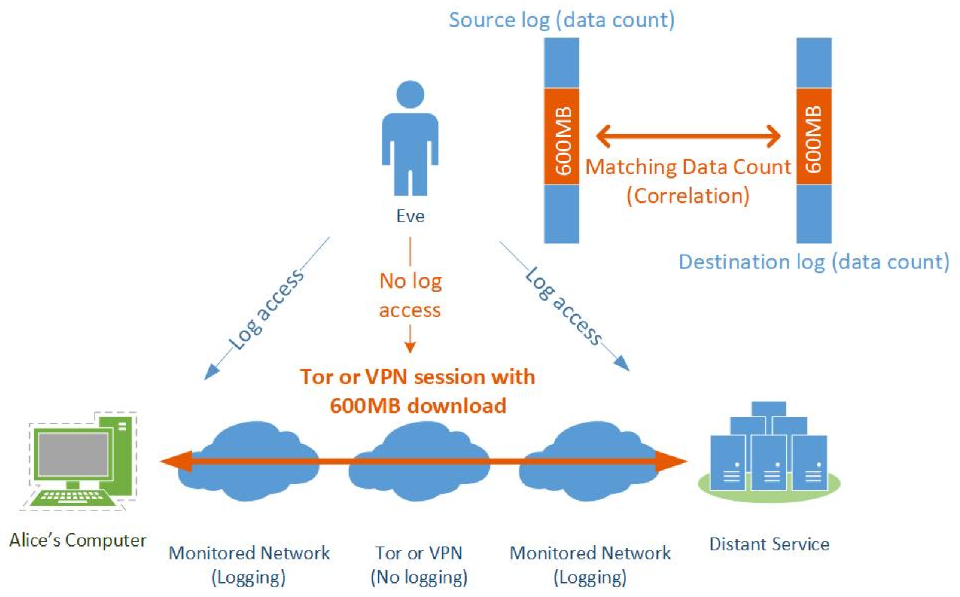

Наконец, даже если вы используете собственный зашифрованный DNS-сервер (DoH или DoT) с поддержкой ECH/eSNI и сшиванием OCSP, этого все равно может быть недостаточно, поскольку исследования анализа трафика

Для просмотра ссылки необходимо нажать

Вход или Регистрация

показали, что все еще возможно надежно идентифицировать и блокировать нежелательные запросы. В недавних исследованиях только DNS через Tor смог продемонстрировать эффективную конфиденциальность DNS, но даже это можно обойти другими способами (см.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

).Можно также решить использовать службу Tor Hidden DNS или ODoH (Oblivious DNS over HTTPS

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) для дальнейшего повышения конфиденциальности/анонимности, но , к сожалению , насколько нам известно, на момент написания этой статьи эти методы предоставляются только Cloudflare (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). Это работоспособные и достаточно безопасные технические варианты, но есть и моральный выбор, хотите ли вы использовать Cloudflare или нет (несмотря на риск, создаваемый некоторыми исследователями

Для просмотра ссылки необходимо нажать

Вход или Регистрация

).Обратите внимание, что Oblivious DNS обращается к злоумышленнику, который подслушивает одно из перечисленных здесь соединений, но не все. Он не адресован глобальному пассивному противнику (GPA), который может подслушивать многие или все эти соединения :

- трафик между клиентским преобразователем и рекурсивным преобразователем

- рекурсивный преобразователь и преобразователь ODNS

- преобразователь ODNS и авторитетный сервер.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Это руководство не поможет вам на данном этапе, но, возможно, оно появится в ближайшее время.Вот иллюстрация, показывающая текущее состояние конфиденциальности DNS и HTTPS, основанное на наших текущих знаниях.

Что касается обычного ежедневного использования (не конфиденциального), помните, что пока только браузеры на базе Firefox поддерживают ECH (ранее eSNI) и что на данном этапе он полезен только для веб-сайтов, размещенных за Cloudflare CDN. Если вы предпочитаете версию на базе Chrome (что для некоторых понятно из-за некоторых лучше интегрированных функций, таких как перевод «на лету»), то мы рекомендуем вместо этого использовать Brave, который поддерживает все расширения Chrome и обеспечивает гораздо лучшую конфиденциальность, чем Хром.

Но история на этом не заканчивается. Теперь, потому что после всего этого, даже если вы зашифруете свой DNS и используете все возможные средства защиты. Простые IP-запросы к любому серверу, вероятно, позволят злоумышленнику определить, какой сайт вы посещаете. И это просто потому, что к большинству веб-сайтов привязаны уникальные IP-адреса, как описано здесь:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Это означает, что злоумышленник может создать набор данных об известных веб-сайтах, например, включая их IP-адреса, а затем сопоставить этот набор данных с IP-адресом, который вы запрашиваете. В большинстве случаев это приведет к правильному предположению о веб-сайте, который вы посещаете. Это означает, что, несмотря на сшивание OCSP, несмотря на ECH/eSNI, несмотря на использование зашифрованного DNS… Злоумышленник все равно может угадать веб-сайт, который вы посещаете.Поэтому, чтобы смягчить все эти проблемы (насколько это возможно и насколько это возможно), в этом руководстве позже будут рекомендованы два решения: использование Tor и виртуализированное (см.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) многоуровневое решение VPN через Tor ( DNS через VPN через Tor или DNS через TOR). Также будут описаны другие варианты (Tor через VPN, только VPN, без Tor/VPN), но они менее рекомендуются.Продолжение далее...

Последнее редактирование: